Acest material vizeaza competenta/rezultat al invatarii: Identifica fundamentele si principiile securitatii sistemelor de calcul si a retelelor de calculatoare

![]() Pentru a se putea intelege ceea ce doreste a se

"apara" in cadrul retelei, se vor prezenta mai intai natura

atacurilor ce pandesc o retea de calculatoare. Acestea se

identifica in trei mari categorii: confidentialitate,

disponibilitate si integritate. Intre acestea exista o

interdependenta foarte stransa, evidentiindu-se faptul

ca disponibilitatea si confidentialitatea sunt efectiv legate de

integritate.

Pentru a se putea intelege ceea ce doreste a se

"apara" in cadrul retelei, se vor prezenta mai intai natura

atacurilor ce pandesc o retea de calculatoare. Acestea se

identifica in trei mari categorii: confidentialitate,

disponibilitate si integritate. Intre acestea exista o

interdependenta foarte stransa, evidentiindu-se faptul

ca disponibilitatea si confidentialitatea sunt efectiv legate de

integritate.

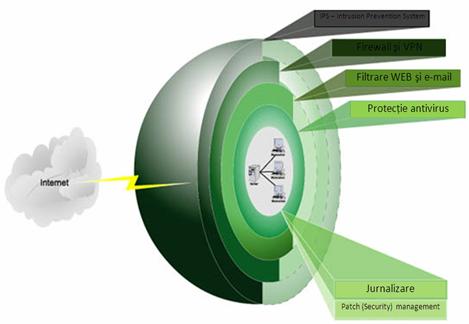

Fig. 1 Nivele distincte pentru cresterea securitatii unei retele

![]() Pentru a intelege ceea ce se ascund in spatele acestor

trei notiuni, sa detaliem:

Pentru a intelege ceea ce se ascund in spatele acestor

trei notiuni, sa detaliem:

a) Atacuri care se refera la integritatea retelei ca suma de echipamente interconectate si a legaturilor dintre acestea si/sau la integritatea datelor ce circula in cadrul ei. Aceasta categorie genereaza politici diferite prin prisma celor doua forme de integritate: fizica - a echipamentelor si legaturilor dintre acestea si informationala - relativ la date si folosirea lor. Ca definitii acceptate pentru integritate deosebim: integritatea datelor - se refera la calitatea, autenticitatea, corectitudinea si acuratetea informatiilor stocate intr-un sistem informatic si integritatea sistemelor - drept posibilitatea operarii corecte si cu succes a resurselor informatice.

b) Atacuri care atenteaza la confidentialitatea sistemului. Prin aceasta intelegem informatia care este disponibila doar in cazurile in care politicile de securitate sunt indeplinite. De multe ori aceasta proprietate este atat de importanta incat este ceruta de lege sau prin contract.

c) Atacuri care atenteaza la disponibilitate se refera la acele forme de atac care incearca sau chiar reusesc sa faca inutilizabil sistemul prin privarea posibilitatii de a-si oferi disponibilitatea (raspunsul si tratarea cererilor existente) utilizatorilor inregistrati sau pur si simplu prin punerea sistemului in forma de "negare a serviciilor".

![]() Retelele si resursele atasate de

acestea sunt expuse diferitor tipuri de atacuri potentiale, cum ar fi:

atacuri la integritate (atacuri la autentificare, furtul sesiunilor, atacuri de

protocol, tehnici de manipulare - "social engineering", tehnici de manipulare

neglijente, abuz de privilegii explorarea usilor din spate - "backdoors"),

atacuri la confidentialitate (divulgarea neglijenta, interceptarea

informatiei, acumularea informatiilor) si atacuri la

disponibilitate (interferente, supresii, furnizarea de informatii

neasteptate) forme de atac detaliate in cele ce urmeaza.

Retelele si resursele atasate de

acestea sunt expuse diferitor tipuri de atacuri potentiale, cum ar fi:

atacuri la integritate (atacuri la autentificare, furtul sesiunilor, atacuri de

protocol, tehnici de manipulare - "social engineering", tehnici de manipulare

neglijente, abuz de privilegii explorarea usilor din spate - "backdoors"),

atacuri la confidentialitate (divulgarea neglijenta, interceptarea

informatiei, acumularea informatiilor) si atacuri la

disponibilitate (interferente, supresii, furnizarea de informatii

neasteptate) forme de atac detaliate in cele ce urmeaza.

![]() Atacurile de autentificare

- situatia in care o persoana sau un program reuseste

sa se identifice ca o alta persoana/aplicatie si

astfel sa obtina diferite avantaje nelegitime (spoofing).

Include furtul direct de parole (shoulder-surfing) sau prin ghicirea sau

dezvaluirea acestora. Aceasta forma de atac se poate contracara

de cele mai multe ori prin educarea utilizatorilor.

Atacurile de autentificare

- situatia in care o persoana sau un program reuseste

sa se identifice ca o alta persoana/aplicatie si

astfel sa obtina diferite avantaje nelegitime (spoofing).

Include furtul direct de parole (shoulder-surfing) sau prin ghicirea sau

dezvaluirea acestora. Aceasta forma de atac se poate contracara

de cele mai multe ori prin educarea utilizatorilor.

![]() Furtul sesiunilor -

o forma prin care un utilizator care a fost autentificat este "inlocuit"

de atacator folosindu-se de toate privilegiile acestuia pentru accesul la

informatii sensibile. In cazul preventiei, este obligatorie crearea

de politici privind aplicatiile pe care utilizatorii le folosesc sau modul

in care sunt folosite precum si prin utilizarea de aplicatii

antivirus.

Furtul sesiunilor -

o forma prin care un utilizator care a fost autentificat este "inlocuit"

de atacator folosindu-se de toate privilegiile acestuia pentru accesul la

informatii sensibile. In cazul preventiei, este obligatorie crearea

de politici privind aplicatiile pe care utilizatorii le folosesc sau modul

in care sunt folosite precum si prin utilizarea de aplicatii

antivirus.

![]() Atacurile protocoalelor

- de multe ori aceasta forma de atac se bazeaza pe

slabiciunile sistemelor criptografice. Este o forma "elevata",

de multe ori problemele bazandu-se pe posibilitatea aflarii unor erori

matematice sau a unor "slabiciuni" care permit ca o cheie criptografica

sa fie derivata algebric(sau geometric prin extrapolare). Datorita

formei atat de complexe si elevate, aceasta forma de atac nu

poate fi evitata decat printr-o analiza a protocoalelor criptografice

de catre experti in domeniu.

Atacurile protocoalelor

- de multe ori aceasta forma de atac se bazeaza pe

slabiciunile sistemelor criptografice. Este o forma "elevata",

de multe ori problemele bazandu-se pe posibilitatea aflarii unor erori

matematice sau a unor "slabiciuni" care permit ca o cheie criptografica

sa fie derivata algebric(sau geometric prin extrapolare). Datorita

formei atat de complexe si elevate, aceasta forma de atac nu

poate fi evitata decat printr-o analiza a protocoalelor criptografice

de catre experti in domeniu.

![]() Tehnici de manipulare

- este o forma de atac care ia amploare prin prisma "increderii" si

oferirii unor informatii private, sensibile unor persoane neautorizate. Ca

forma preventiva se indica instruirea utilizatorilor

suplimentata de o minimalizare a privilegiilor utilizatorilor pentru a

reduce efectele unei tehnici de manipulare reusite.

Tehnici de manipulare

- este o forma de atac care ia amploare prin prisma "increderii" si

oferirii unor informatii private, sensibile unor persoane neautorizate. Ca

forma preventiva se indica instruirea utilizatorilor

suplimentata de o minimalizare a privilegiilor utilizatorilor pentru a

reduce efectele unei tehnici de manipulare reusite.

![]() Metode de acces

neglijente - discutam aici in special de aplicatia de tip

firewall. Multi utilizatori din cauza neinformarii sau

necunoasterii modului de folosire sau doar din dorinta de a nu fi

"sacait" dezactiveaza aceasta aplicatie. O forma

binecunoscuta de preventie este segmentarea resurselor intre care nu

exista relatii pentru a preveni atacuri din alte zone ale

retelei.

Metode de acces

neglijente - discutam aici in special de aplicatia de tip

firewall. Multi utilizatori din cauza neinformarii sau

necunoasterii modului de folosire sau doar din dorinta de a nu fi

"sacait" dezactiveaza aceasta aplicatie. O forma

binecunoscuta de preventie este segmentarea resurselor intre care nu

exista relatii pentru a preveni atacuri din alte zone ale

retelei.

![]() O forma speciala de atac este cea a abuzului de privilegii. Este

speciala si din cauza faptului ca se refera, la atacurile venite

din interior (peste 80%), marea majoritate venind din partea unor angajati

sau fost angajati nemultumiti sau in cautarea unor

informatii ce le pot aduce beneficii personale(de ordin material sau nu). Atacurile

prin abuzul de privilegii poate fi relativ usor de contracarat

folosindu-se de minimizarea privilegiilor oferite fiecarui utilizator,

precum si prin distribuirea responsabilitatilor mari printre mai

multi angajati.

O forma speciala de atac este cea a abuzului de privilegii. Este

speciala si din cauza faptului ca se refera, la atacurile venite

din interior (peste 80%), marea majoritate venind din partea unor angajati

sau fost angajati nemultumiti sau in cautarea unor

informatii ce le pot aduce beneficii personale(de ordin material sau nu). Atacurile

prin abuzul de privilegii poate fi relativ usor de contracarat

folosindu-se de minimizarea privilegiilor oferite fiecarui utilizator,

precum si prin distribuirea responsabilitatilor mari printre mai

multi angajati.

![]() Folosirea de Backdoors

- este o metoda ce se refera la unele "erori" de cele mai multe ori

introduse intentionate in cadrul aplicatiilor, "erori" ce pot oferi

acces la sistemul pe care ruleaza. O forma grava a acestei

metode este faptul ca este foarte greu de depistat si remediat.

Folosirea de Backdoors

- este o metoda ce se refera la unele "erori" de cele mai multe ori

introduse intentionate in cadrul aplicatiilor, "erori" ce pot oferi

acces la sistemul pe care ruleaza. O forma grava a acestei

metode este faptul ca este foarte greu de depistat si remediat.

![]() Dupa cum s-a observat exista in formele de atac asupra

integritatii datelor o foarte mare diversitate de metode, aceasta

si din cauza importantei acesteia (odata "ingenunchiata"

aceasta, accesul la celelalte doua - confidentialitatea si

disponibilitatea - este mult mai simplu) in securitatea unei retele de

calculatoare.

Dupa cum s-a observat exista in formele de atac asupra

integritatii datelor o foarte mare diversitate de metode, aceasta

si din cauza importantei acesteia (odata "ingenunchiata"

aceasta, accesul la celelalte doua - confidentialitatea si

disponibilitatea - este mult mai simplu) in securitatea unei retele de

calculatoare.

![]() Divulgarea

neglijenta are lor in momentul in care informatia devine

accesibila in mod accidental atacatorului. Ca metoda de

protectie se desprinde iarasi educarea utilizatorilor si

folosirea unor politici de confidentialitate in concordanta.

Divulgarea

neglijenta are lor in momentul in care informatia devine

accesibila in mod accidental atacatorului. Ca metoda de

protectie se desprinde iarasi educarea utilizatorilor si

folosirea unor politici de confidentialitate in concordanta.

![]() Interceptia

informatiei - este metoda prin care informatia este

interceptata la momentul trecerii printr-un mediu nesigur, nesupravegheat

corespunzator. Ca metoda profilactica se desprinde folosirea de

protocoale de criptare precum si folosirea retelelor private virtuale

(VPN) pentru transferul informatiilor dintr-o locatie intr-alta.

Interceptia

informatiei - este metoda prin care informatia este

interceptata la momentul trecerii printr-un mediu nesigur, nesupravegheat

corespunzator. Ca metoda profilactica se desprinde folosirea de

protocoale de criptare precum si folosirea retelelor private virtuale

(VPN) pentru transferul informatiilor dintr-o locatie intr-alta.

![]() Metoda acumularii

de informatii se foloseste de culegerea de informatii din

diferite surse pentru a deduce unele informatii private. Intrucat este o

metoda destul de complexa, protectia impotriva ei nu este bine

definita, fiind legata de totalitatea politicilor de securitate

definite si folosite.

Metoda acumularii

de informatii se foloseste de culegerea de informatii din

diferite surse pentru a deduce unele informatii private. Intrucat este o

metoda destul de complexa, protectia impotriva ei nu este bine

definita, fiind legata de totalitatea politicilor de securitate

definite si folosite.

![]() Interferentele

sau bruiajele reprezinta una

dintre cele mai raspandite forme de atac la disponibilitatea sistemului. O

forma foarte raspandita este cea a atacurilor prin inundare,

care face ca numarul de procese deschise sa fie mai mare decat un

sistem a fost proiectat sa le efectueze efectiv (ping flood). Succesul

unor astfel de forme de atac poate fi limitat sau chiar indepartat

daca se introduc unele filtre de admisie si detectie sau prin

adaugarea de capacitate aditionala.

Interferentele

sau bruiajele reprezinta una

dintre cele mai raspandite forme de atac la disponibilitatea sistemului. O

forma foarte raspandita este cea a atacurilor prin inundare,

care face ca numarul de procese deschise sa fie mai mare decat un

sistem a fost proiectat sa le efectueze efectiv (ping flood). Succesul

unor astfel de forme de atac poate fi limitat sau chiar indepartat

daca se introduc unele filtre de admisie si detectie sau prin

adaugarea de capacitate aditionala.

![]() Supresia

jurnalizarii este un tip special de interferenta si

este folosit adesea impreuna cu alte tipuri de atacuri. Se folosesc metode

prin care efectiv se limiteaza mesajele jurnalizabile sau prin generarea

unui trafic atat de mare incat aflarea propriu-zisa a informatiei

utile sa fie foarte dificila. Metodele de preventie se

bazeaza pe analiza statistica a jurnalelor si implementarea de

canale de administrare private.

Supresia

jurnalizarii este un tip special de interferenta si

este folosit adesea impreuna cu alte tipuri de atacuri. Se folosesc metode

prin care efectiv se limiteaza mesajele jurnalizabile sau prin generarea

unui trafic atat de mare incat aflarea propriu-zisa a informatiei

utile sa fie foarte dificila. Metodele de preventie se

bazeaza pe analiza statistica a jurnalelor si implementarea de

canale de administrare private.

![]() Furnizarea de

informatii neasteptate se refera la generarea unui anumit

comportament care forteaza sistemul sa intre in incapacitatea de

a-si continua lucrul. Ca forme de preventie se recomanda utilizarea

de update-uri si fix-uri care sa trateze corespunzator

situatiile particulare ce pot genera blocarea sistemului respectiv.

Furnizarea de

informatii neasteptate se refera la generarea unui anumit

comportament care forteaza sistemul sa intre in incapacitatea de

a-si continua lucrul. Ca forme de preventie se recomanda utilizarea

de update-uri si fix-uri care sa trateze corespunzator

situatiile particulare ce pot genera blocarea sistemului respectiv.

![]() Obiectivele principale ale

securitatii retelelor de calculatoare sunt de a proteja

reteaua, echipamentele si mesajele din cadrul ei contra accesului

neautorizat si in general de accesul din afara ei. Se pot diferentia

un numar de 3 mari obiective:

Obiectivele principale ale

securitatii retelelor de calculatoare sunt de a proteja

reteaua, echipamentele si mesajele din cadrul ei contra accesului

neautorizat si in general de accesul din afara ei. Se pot diferentia

un numar de 3 mari obiective:

![]() Este de precizat ca setarile de

securitate nu pot elimina complet riscurile. Scopul este de a minimiza efectele

pe cat posibil si sa elimine riscurile excesive sau nenecesare (mitigation

si contingency).

Este de precizat ca setarile de

securitate nu pot elimina complet riscurile. Scopul este de a minimiza efectele

pe cat posibil si sa elimine riscurile excesive sau nenecesare (mitigation

si contingency).

![]() Trebuie avut de-asemenea in vedere si

faptul ca scopul securitatii retelei este sa ofere

conectivitatea la un pret si o rata risc/cost acceptabila.

Trebuie avut de-asemenea in vedere si

faptul ca scopul securitatii retelei este sa ofere

conectivitatea la un pret si o rata risc/cost acceptabila.

![]() Principiile securitatii retelelor de

calculatoare se pot sintetiza si astfel:

Principiile securitatii retelelor de

calculatoare se pot sintetiza si astfel:

a) "Least privilege" - sa se dea acces doar daca este necesar si doar pentru ceea ce este obligatoriu;

b) Folosirea de nivele de securitate distincte, care sa se intrepatrunda (defense in depth) - vezi fisa 1.1

c) Controlul perimetral - plasarea de controale stricte la fiecare capat de retea;

d) Refuzarea oricaror drepturi care nu sunt specificate prin exemplificare.

![]() In acelasi timp totusi principiile enumerate mai

sus trebuiesc sa se intrepatrunda cu urmatoarele:

In acelasi timp totusi principiile enumerate mai

sus trebuiesc sa se intrepatrunda cu urmatoarele:

a) "keep it simple" - trebuie sa intelegi pentru a putea sa protejezi;

b) Sa ascunzi pe cat posibil informatiile cu privire la retea;

c) Tehnologizarea nu este suficienta - o securizare buna consta in mult mai multe decat cele mai recente tehnologii sau "state-of-the-art" software si hardware;

d) Politici de securitate - absolut necesare pentru a defini nivele de risc si directii generale pentru generarea de practici si proceduri de securitate si implementare.

![]() Nu in ultimul rand trebuie mentionat si rolul

utilizatorului final in cadrul intregului concept de securitate, astfel este

necesar ca fiecare administrator sau utilizator sa incerce sa urmeze

urmatoarele sfaturi:

Nu in ultimul rand trebuie mentionat si rolul

utilizatorului final in cadrul intregului concept de securitate, astfel este

necesar ca fiecare administrator sau utilizator sa incerce sa urmeze

urmatoarele sfaturi:

a) jurnalizarea si monitorizarea - absolut necesara pentru detectarea din timp si raspunsul prompt la problemele principale;

b) criptarea informatiilor cruciale care sunt transmise folosind retele nesigure - informatiile senzitive care sunt trimise in text simplu pot fi foarte usor interceptate;

c) nu realizati relatii de incredere bazate pe adrese IP - adresele IP pot fi "spoofed" - "clonate" cu ajutorul unor unelte si aplicatii;

d) "weakest link" - un sistem este atat de sigur pe cat este cea mai slaba componenta;

e) Minimizati riscul nenecesar - intrucat nu se poate elimina riscul complet, asigurati-va contra riscurilor excesive sau nenecesare (prin realizarea de back-up-uri)

Obiectivul/obiective vizate:

La sfarsitul activitatii vei fi capabil sa identifici diferitele tipuri de atacuri asupra unei retele.

Durata: 30 min

Tipul activitatii: Potrivire

Sugestii : activitatea se poate desfasura frontal si individual

Sarcina de lucru:

Completati urmatorul tabel cu datele de mai jos

|

Atacuri contra |

||

|

confidentialitatii |

disponibilitatii |

integritatii |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

Completati tabelul de mai sus cu literele din dreptul textelor din lista de mai jos, asa cum se potrivesc in cele 3 coloane

a) supresii,

b) atacuri la autentificare,

c) furtul sesiunilor,

d) tehnici de manipulare neglijente,

e) furnizarea de informatii neasteptate

f) abuz de privilegii,

g) explorarea usilor din spate - "backdoors"

h) divulgarea neglijenta,

i) tehnici de manipulare - "social engineering",

j) interceptarea informatiei,

k) atacuri de protocol,

l) acumularea informatiilor

m) interferente,

Pentru rezolvarea sarcinii de lucru consultati Fisa de documentare 1.2 precum si sursele de pe Internet.

Obiectivul/obiective vizate:

La sfarsitul activitatii vei fi capabil sa identifici diferitele tipuri de atacuri asupra unei retele (atacuri contra integritatii, disponibilitatii si confidentialitatii unei retele).

Durata: 20 min

Tipul activitatii: Observare

Sugestii : activitatea se poate desfasura frontal

Sarcina de lucru: Urmariti prezentarea realizata de cadrul didactic sau o prezentare multimedia, eventual un film la subiect. Se vor trata urmatoarele teme: atacuri la integritatea, la disponibilitatea, respectiv la confidentialitatea unei retele.

Pentru rezolvarea sarcinii de lucru se va consulta Fisa de documentare 1.2, glosarul de termeni precum si sursele de pe Internet.

Obiectivul/obiective vizate:

La sfarsitul activitatii vei fi capabil sa prezinti diferitele tipuri de atacuri asupra integritatii, confidentialitatii si disponibilitatii unei retele.

Durata: 50 min

Tipul activitatii: Metoda grupurilor de experti

Sugestii : activitatea se poate efectua pe grupe

Sarcina de lucru:

Fiecare grupa va trebui sa trateze una din urmatoarele teme de studiu: atacuri la integritate (atacuri la autentificare, furtul sesiunilor, atacuri de protocol, "social engineering", tehnici de manipulare neglijente, abuz de privilegii, "backdoors"), atacuri la confidentialitate (divulgarea neglijenta, interceptarea informatiei, acumularea informatiilor) si atacuri la disponibilitate (interferente, supresii, furnizarea de informatii neasteptate). Aveti la dispozitie 30 minute, dupa care se vor reorganiza grupele astfel incat in grupele nou formate sa existe cel putin o persoana din fiecare grupa initiala. In urmatoarele 20 de minute in noile grupe formate se vor impartasi cunostintele acumulate la pasul I.

Pentru rezolvarea sarcinii de lucru se va consulta Fisa de documentare 1.2, glosarul de termeni precum si sursele de pe Internet.

Obiectivul/obiective vizate:

La sfarsitul activitatii vei fi capabil sa descrii necesitatea protejarii unei retele.

Durata: 50 min

Tipul activitatii: Expansiune ![]()

Sugestii : activitatea se poate individual sau pe grupe

Sarcina de lucru:

Realizati un eseu care sa trateze necesitatea protejarii unei retele, pe baza urmatoarelor idei: protejarea echipamentelor, protejarea datelor din cadrul retelei, riscuri acceptabile, conectivitate la un pret si o rata risc/cost acceptabila. Timpul de lucru este de 50 minute iar dimensiunea eseului trebuie sa fie de minim o pagina.

Pentru rezolvarea sarcinii de lucru consultati Fisa de documentare 1.2 precum si sursele de pe Internet.