STUDIUL RETELELOR DE INTERCONECTARE VPDN CA SOLUTIE DE BACKUP PENTRU CLIENTII VPN

1.Tema: Studiul retelelor de interconectare Virtual Private Dial-up Network ca solutie de backup pentru clientii VPN.

2. Datele

- Conectarea la o retea privata, prin intermediul retelei clasice de telefonie (PSTN) sau ISDN folosita ca solu tie de backup;

3. Probleme care vor fi dezvoltate in proiect:

- Descrierea de baza a unei retele VPN si introducerea acesteia in reteua IP-MPLS;

- Arhitectura retelelor VPDN si modul de conectare a principalelor componente: LAC, LNS;

- Prezentarea principalelor protocoale de tunelare si autentificare folosite: L2TP, L2F, PPP (PAP/CHAP) si modul de functionare a acestora;

- Simularea unei conexiuni VPDN in cazul pierderii legaturii prin linkul principal ;

- Activarea linkului ISDN, verificarea activarii tunelului VPDN si a conectivitatii ip cu o locatie distanta;

4. Material grafic:

- Arhitectura retelei propuse cu echipamentele implicate in realizarea conexiunii prin VPDN, proiect in Microsoft VISIO.

5. Data elaborarii temei:

Capitolul 1.VPN

1.1 Retele private virtuale

1.1.1 Notiuni generale

In fiecare zi prin Internet se schimba modul in care comunicam, ne informam si modul in care se realizeaza afacerile.

Succesul Internetului a schimbat definitiv modul in care firmele construiesc si utilizeaza retelele de mare suprafata bazate pe IP. Aceste retele au evoluat in intraneturi, extraneturi, chiar retele particulare virtuale. Semnificatia acestor retele nu se reduce la simpla schimbare de nume. Ele permit proceselor de afaceri sa evolueze. O companie care poate gestiona evolutia cu succes a proceselor sale de afaceri are potentialul pentru imbunatatiri substantiale in ceea ce priveste postura sa competitionala. Cheia acestui succes este intelegerea posibilitatilor si limitarilor fiecarei tehnologii. Aceasta cunoastere ar trebui sa asigure contextul pentru aplicarea fiecarei tehnologii de retea. In mod ideal, tehnologiile de lucru in retea pot fi utilizate pentru a crea noi oportunitati, fara a expune compania la riscuri inutile.

Pe termen lung, diferentele dintre Internet, intraneturi si extraneturi vor fi probabil aproape eliminate prin avansul tehnologic. Imbunatatirile aduse autentificarii la nivel retea, certificarii si (intr-o mai mica masura) criptarii vor furniza probabil companiilor posibilitatea de a moderniza parafocurile si alte perimetre fizice de aparare din jurul WAN-urilor lor. In locul acestora vor fi intraneturi si extraneturi detaliate logic. Cand se va ajunge la acest lucru, ne vom intoarce de unde am plecat. Diversele retele vor fi reintegrate intr-o retea unica, omniprezenta, cu subdiviziuni logice nu fizice. Aceste structuri logice sunt cunoscute ca retele particulare virtuale (VPN - virtual private network).

Conectarea prin retea privata virtuala este o noua tehnica pentru retelele de mare suprafata. VPN constituie un nou tip de sistem de acces pentru utilizatorii care se conecteaza telefonic de la mare distanta. Sistemele tip VPN permit utilizatorilor aflati la distanta sa se conecteze la reteaua lor prin intermediul Internetului. Aceasta se face prin crearea unui circuit ,,virtual' de la calculator la reteaua firmei; adica legatura respectiva le apare privata celorlalti utilizatori, chiar daca trece prin sistemul public al Internetului. Toate datele si informatiile care circula prin conexiune sunt codificate - cifrate -,-astfel incat nimeni altcineva sa nu le poata citi.

1.1.2 Tehnologii VPN

Retelele private virtuale folosesc Internetul pentru a conecta mai multe retele LAN intre ele, printr-o conexiune sigura. Conexiunile VPN realizeaza acest lucru cu doua tehnologii importante: crearea de tunele si criptarea. Mai intai, o retea VPN creeaza un circuit ,,virtual' intre cele doua puncte conectate, prin intermediul Internetului. Apoi, foloseste metoda crearii de tunele pentru a infasura datele in protocolul (limbajul) Internetului - TCP/IP - astfel incat sa poata fi transportate cu usurinta. Prin criptare se codifica informatia trimisa, astfel incat numai destinatarul careia i se adreseaza s-o poata decodifica si citi.

Trecerea prin tunel (tunneling) este procesul prin care au loc comunicatiile in cadrul limitelor unei structuri logice stabilite de un alt protocol de comunicatii. Aceasta poate rezolva diferite probleme ale retelei, de la nevoia de asigurare a securitatii datelor in tranzit, la depasirea incompatibilitatilor cu oricare dintre protocoalele sau schemele de adresare externe. Indiferent ce protocol este utilizat sau care este rolul tunelului, tehnica de baza ramane relativ aceeasi. In mod obisnuit, este utilizat un protocol pentru stabilirea conectivitatii cu o destinatie aflata la distanta si altul pentru incapsularea datelor si instructiunilor pentru transmisia prin tunel.

Un exemplu de utilizare a unui tunel pentru depasirea incompatibilitatilor dintre protocoale dar si dintre schemele de adresare, se gaseste in suita de instrumente Simple Internet Transition (SIT), care acompaniaza versiunea IPv6. Un instrument furnizat de Internet Engineering Task Force (IETF) pentru a facilita migrarea de la versiunea Internet Protocol 4 (IPv4) la versiunea 6 (IPv6) este o tehnica de trecere prin tunel. Aceste versiuni sunt suficient de diferite pentru a face imposibila interoperabilitatea directa. Interoperabilitatea este simulata aplicand trecerea prin tunel a IPv4 prin IPv6 si invers.

De asemenea, trecerea prin tunel asigura securitatea datelor la traversarea domeniilor nesigure prin furnizarea unui invelis, sau ambalaj protector. Un protocol de trecere prin tunel proiectat exclusiv in acest scop este Point-to-Point Tunneling Protocol.

Elemente componente ale VPN

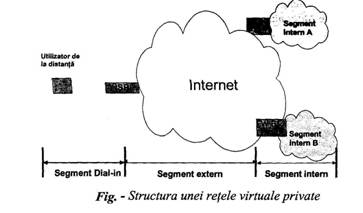

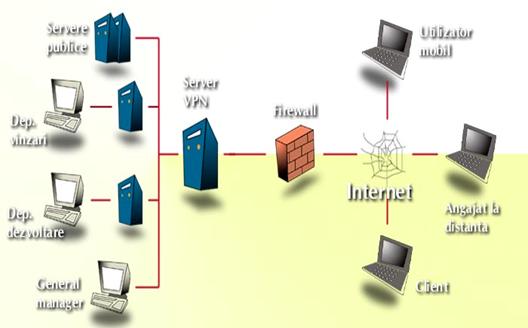

Structura unei retele virtuale private este cea prezentata in figura urmatoare:

Componenta Dial-in. In conditiile actuale accesul de la distanta a devenit o necesitate, angajatii care lucreaza acasa, cat si cei aflati in deplasare (utilizatori de la distanta) doresc acces dial-in sigur si convenabil la reteaua companiei lor, iar uneori trebuie chiar sa comunice cu alte host-uri din cadrul retelei altei companii. Aceasta componenta se extinde de la calculatorul utilizatorului de la distanta la un punct oferit de un ISP. Protocoalele folosite difera in functie de ISP; se observa o orientare din ce in ce mai puternica a acestora catre protocolul PPP (Point-to-Point Protocol).

Reteaua externa (Internet). Internet-ul a devenit un backbone folosit din ce in ce mai des pentru interconectarea intranet-urilor.

Reteaua interna (Intranet). Se afla sub controlul companiei.

Structura unei retele virtuale private include mai multe clase de sisteme ca host-uri la distanta (conectare de tip dial-in); host-uri locale (statii de lucru si servere); puncte de acces ISP; firewall-uri, router-e, sau gateway-uri.

1.2.1. Implementare VPN

Pentru implementarea unui VPN sunt necesare: un firewall, un router, un server proxy, hardware si software VPN sau toate, oricare dintre acestea pot asigura o comunicatie sigura, dar o combinatie a lor este solutia cea mai buna.

Implementarile VPN-urilor se grupeaza in trei categorii:

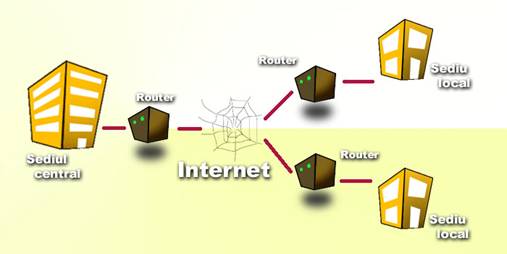

intranet - reteaua virtuala privata intre sediile si departamentele aceleiasi firme

remote-acces VPN - retea virtuala privata intre reteaua firmei si angajatii aflati la distanta sau in deplasare

extranet VPN - reteaua virtuala privata intre o firma si parteneri strategici, clienti furnizori.

Intranet

Intranet-ul este definit ca o legatura semi-permanenta peste o retea publica intre un WAN si o filiala a companiei. Aceste tipuri de conexiuni LAN-LAN se presupune ca au cel mai mic risc din punct de vedere al securitatii pentru ca firmele au incredere in filialele lor. In astfel de cazuri compania are control asupra retelei/nodurilor destinatie cat si asupra celei sursa. Administratorii de sistem trebuie sa decida daca aceasta situatie este intalnita si in propria firma.

Cazul general

In situatia in care ambele capete ale canalului de comunicatie sunt de incredere, compania poate adopta o solutie VPN care se axeaza mai degraba pe performanta decat pe securitate care este limitata la puterea metodelor de criptare si autentificare intre cele doua routere. Cantitati mari de date sunt schimbate frecvent intre LAN-uri intr-o retea privata, deci importanta este viteza de transmisie si interoperabilitatea. LAN-urile care sunt conectate prin intermediul unor baze de date centralizate sau prin alte resurse de calcul raspandite in reteaua firmei ar trebui sa fie considerate ca facand parte din aceeasi retea.

Intranet VPN tipic, unde tunele bidirectionale si criptate sunt stabilite intre LAN-uri de incredere peste Internet

Cazul de securitate maxima

Amenintarile la securitate vin adesea din interiorul firmei. Dintr-un studiu efectuat de FBI si Computer Security Institute reiese ca aproape jumatate din accesul neautorizat in reteaua firmei vine din interiorul acesteia. Daca firma este ingrijorata de posibilitatea scurgerii de informatii prin intermediul angajatilor, fie intentionat sau nu, sau daca aplica diferite niveluri de incredere in functie de departament sau chiar persoane, atunci ar trebui sa investeasca intr-o solutie VPN care ofera un control asupra traficului de informatie pe baza unui sistem de autentificare si a unei politici de securitate la nivel utilizator decat pe baza increderii acordate retelei in sine.

Intranet VPN de mare securitate unde numai anumiti utilizatori din filiale au acces la resursele firmei si fiecare are diferite drepturi. Toate datele transferate peste Internet sunt complet criptate si autentificate pana la punctul de destinatie, nu numai in cadrul retelei.

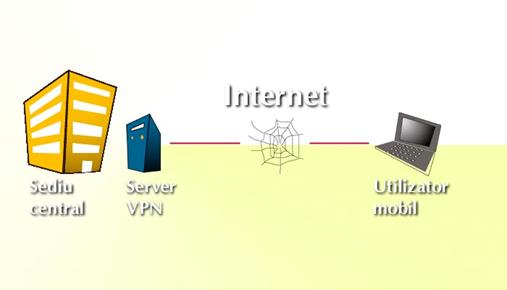

Remote acces

Companiile abia incep sa inteleaga avantajele pe care le ofera Internetul fata de traditionalul acces la distanta prin dial-up. Multe firme, obosite de efortul de a intretine multimea de modemuri si de costurile asociate liniilor inchiriate, descopera ca Internetul, ca mediu de comunicatie la distanta, este mult mai ieftin si mai simplu de implementat si intretinut decat solutiile obisnuite.

In oricare dintre scenariile de acces la distanta prin VPN, usurinta in utilizare este un criteriu important. Majoritatea breselor de securitate sunt atribuite erorilor de configurare, deci cu cat sistemul este mai usor de administrat, cu atat sansele de a scapa ceva din vedere sunt mai mici. Din punctul de vedere al clientului, simplitatea este critica, pentru ca multi angajati aflati in deplasari sau la distanta nu au cunostintele necesare sau accesul la resursele tehnice pentru a depista si rectifica cauzele unor eventuale disfunctionalitati. Clientii nu trebuie sa construiasca un tunel VPN manual, manual insemnand sa lanseze software-ul de VPN de fiecare data cand vor sa stabileasca un canal de comunicatie sigur. Software-ul de VPN ar trebui sa se lanseze automat, la start-up, si sa ruleze in background. Pe de alta parte, o administrare usoara si centralizata este esentiala pentru ca monitorizarea unui numar mare de utilizatori, adaugarea si excluderea utilizatorilor in mod regulat poate duce la un haos si la riscuri in privinta securitatii.

Cazul General

In cazul majoritatii VPN-urilor cu acces la distanta se presupune ca firma are incredere in persoana aflata in celalalt capat al legaturii, care in mod obisnuit este un agent de vanzari aflat in deplasare sau la distanta. Decat sa isi faca probleme ca angajatii ar putea sa strice reteaua in vreun fel sau sa sustraga informatii confidentiale, compania este mai degraba interesata sa nu apara probleme neidentificate intre punctele de comunicatie. Aceste companii vor adopta o politica de acces transparenta, de genul: 'Angajatii de la distanta trebuie sa aiba acces la toate resursele la care ar avea acces daca ar fi intr-un birou la sediul firmei.'

Din aceste motive, prioritatea este criptarea datelor transmise astfel incat numai cel caruia ii sunt adresate sa le poata decripta. Majoritatea VPN-urilor indeplinesc majoritatea cerintelor de securitate, asa ca cel care evalueaza diferitele oferte trebuie sa ia in considerare alte criterii, cum ar fi: 'taria' mecanismului de criptare si autentificare pentru o securitate suplimentara.

VPN tipic cu acces la distanta, unde utilizatorul se logheaza la Internet prin intermediul unui ISP si stabileste un tunel criptat intre calculatorul lui si reteaua companiei; identitatea utilizatorului este necunoscuta, fiind accesibila doar adresa IP a calculatorului.

Cazul de securitate maxima

Domeniile care trebuie sa excluda orice risc de securitate, cum ar fi cele financiar, sanatate, sectoare guvernamentale, sunt paradoxal cele care au adoptat cel mai repede tehnologia VPN, care este perceputa ca fiind mai putin sigura decat metodele clasice de transmisie prin retea. In realitate, tehnologiile VPN sunt mult mai sigure decat liniile inchiriate sau accesul la distanta prin dial-up, deoarece VPN-urile de mare securitate cripteaza toate datele si ofera drepturi foarte specifice de acces.

Solutiile de acces in siguranta de la distanta sunt implementate de specialisti IT care inteleg pe deplin riscurile inerente ce apar in comunicatia prin retea. Politica adoptata este: 'Angajatii de la distanta trebuie sa aiba un acces foarte bine supravegheat/controlat, la anumite resurse, in concordanta cu cerintele functiei pe care o ocupa.'

Companiile implementeaza VPN-uri pentru a le oferi un acces la distanta in deplina siguranta peste reteaua publica. VPN-urile axate pe securitate autentifica utilizatorii, nu numai adresele IP, astfel incat firma sa stie exact ce angajat incearca sa acceseze reteaua. Aceasta poate fi realizata cu ajutorul parolelor, certificatelor digitale, token card-uri, smart card-uri, sau chiar amprente sau scanarea retinei. Odata autentificat pentru accesul la serverul VPN al firmei, angajatului i se garanteaza diferite niveluri de acces in functie de profile-ul asociat, profile ce este instalat de administratorul de retea pentru a fi in concordanta cu politica de securitate a companiei. Acest sistem este esential pentru companiile ce permit accesul la informatii critice, in special in cazul in care angajatilor nu li se acorda deplina incredere.

VPN de mare securitate cu acces la distanta unde utilizatorii sunt identificati printr-o metoda de autentificare dupa care le este permis sau respins accesul la resursele cerute sau la reteaua firmei. Toate datele sunt criptate intre capetele tunelului de comunicatie.

De fiecare data cand

firma vrea sa acorde diferite niveluri de acces astfel incat diferite

resurse sa fie disponibile diferitilor angajati cand este nevoie

sau cand vrea sa previna accesul pe '

Extranet

Spre deosebire de Intranet, care este relativ izolat, Extranetul este destinat comunicarii cu partenerii, clientii, furnizorii si cu angajatii la distanta. Securizarea unei retele de dimensiuni mari necesita indrumari si instrumente adecvate. Un extranet VPN trebuie sa ofere o ierarhie a securitatii si accesarea datelor confidentiale sa se faca sub cel mai strict control. Trebuie sa protejeze toate aplicatiile, inclusiv cele ce folosesc TCP si UDP, cum ar fi RealAudio, FTP, etc.; aplicatii de firma, ca SAP, BAAN, PeopleSoft, Oracle, etc.; si aplicatii dezvoltate in cadrul firmei in Java, Active X, Visual Basic, etc. Deoarece majoritatea retelelor firmelor sunt eterogene si cu numeroase sisteme mai vechi, o solutie VPN trebuie sa fie cat mai versatila si sa interopereze cu multitudinea de platforme, protocoale si metode de autentificare si criptare, si sa fie una bazata pe standardele acceptate pentru a putea colabora cu solutiile VPN ale partenerilor.

Cazul General / Cazul de mare securitate

Principalul obiectiv al unui Extranet sau al VPN-ului intre companii este sa se asigure ca datele secrete ajung intacte si exact cui ii sunt adresate fara a exista riscul de a expune resursele protejate unor eventuale amenintari, asa ca firmele ar trebui sa ia in considerare cele mai avansate solutii de VPN.

Elementele de securitate dintr-un VPN pot fi ierarhizate in diferite moduri, dar in cazul unui Extranet VPN, toate aceste componente - criptare, autentificare si controlul accesului - trebuie sa fie strans integrate intr-un perimetru de securitate. Aceasta inseamna in mod uzual situarea unui server VPN in spatele unui Firewall impenetrabil care blocheaza tot traficul neautentificat. Orice trafic care este autorizat este transmis direct serverului VPN care face filtrarea continutului in conformitate cu politica de securitate a firmei. Este esential ca legatura intre firewall si VPN sa fie sigura si fiabila, iar software-ul client sa fie cat mai transparent posibil.

Afacerile online sau comertul electronic nu se rezuma numai la tranzactii cu carti de credit; presupune de asemenea negocieri complexe si colaborari la diferite proiecte. Cand informatii vitale si confidentiale sunt implicate, administratorii IS nu pot risca compromiterea nici unei parti din retea. Un Extranet VPN trebuie sa foloseasca cea mai buna criptare posibila, care acum este pe 128 de biti. In plus, VPN-ul trebuie sa suporte diferite metode de autentificare si criptare pentru a putea comunica cu partenerii, furnizorii sau clientii, care au foarte probabil diferite platforme si infrastructuri.

Un Extranet VPN sigur, in care o companie imparte informatii cu clientii, partenerii, furnizorii si angajatii aflati la distanta prin intermediul retelei publice stabilind legaturi unidirectionale de la un capat la altul printr-un server VPN. Acest tip de sistem permite unui administrator de retea sa defineasca drepturi specifice, cum ar fi cele ce ar permite unui membru din conducerea unei firme partenere sa acceseze diferite/anumite rapoarte de vanzari de pe un server protejat. Acest tip de acces nu este posibil cu orice tip de solutie VPN.

Intr-o situatie reala de interconectare intre parteneri de afaceri, administratorii trebuie sa caute o solutie de VPN care sa filtreze accesul la resurse in functie de cat mai multi parametrii posibili, inclusiv sursa, destinatia, utilizarea aplicatiei, tipul de criptare si autentificare folosit, si identitatile individuale si de grup. Managerii de sistem trebuie sa identifice utilizatorii individual, nu numai adresele IP, fie prin parole, token card, smart card, sau orice alta metode de autentificare. Parolele sunt de obicei suficiente pentru o aplicatie obisnuita de birou, dar nu sunt la fel de sigure precum token-urile sau smart card-urile. Angajatii sunt adesea neglijenti cu parolele lor, si rareori isi schimba codurile in timp ce token-ul si smart card-urile isi schimba parolele in mod regulat, adesea chiar si la 60 de secunde.

Odata autentificat, administratorul trebuie sa poata ruta traficul autorizat la resursele protejate fara sa pericliteze securitatea retelei. Controlul accesului este cel care face diferenta intre diferitele solutii de VPN. Fara a avea un control asupra cui cere accesul la fiecare resursa din retea, VPN-ul este inutilizabil in afara perimetrului de securitate al retelei. Odata autentificat, un utilizator nu trebuie sa aiba acces total la retea. Trebuie adoptate drepturi speciale pentru fiecare utilizator astfel incat sa se obtina un control cat mai bun asupra tuturor resurselor.

Securitatea trebuie intarita, nu slabita pe masura ce utilizatorul primeste accesul la zone mai sensibile. Folosind o criptare, autentificare si metode de control al accesului cat mai bune, companiile isi pot proteja retelele de orice brese de securitate.

1.2.2 Echipamentul folosit pentru retelele de calculatoare

Ruterele se utilizeaza pentru retele WAN cu linii analogice, linii ISDN, linii inchiriate sau releu de cadre. Ruterele sunt importante pentru o retea de mare suprafata, fiindca utilizeaza adrese de retea si expediaza ,,pachete' de informatii pe baza locului de destinatie. Prin urmare, un router nu va trimite informatii in reteaua WAN decat atunci cand sunt destinate cuiva aflat in alta parte. Iata un atribut util, fiindca nu tot ce se afla in reteaua dumneavoastra LAN poate sa treaca prin acea conexiune WAN de capacitate mica, deci routerul limiteaza traficul doar la ceea ce este necesar.

Ruterele se conecteaza direct la reteaua dumneavoastra, iar la celalalt capat au conexiuni pentru tehnologia de comunicare pe care o utilizeaza. Daca utilizeaza tehnologie analogica sau ISDN, conexiunea este adesea incorporata. Daca se foloseste sistemul cu releu de cadre sau o linie inchiriata, se conecteaza in cealalta parte un dispozitiv DSU/CSU (vezi mai jos descrierea), ca sa faca legatura de la router la reteaua de mare suprafata. O alta varianta ar fi conectarea a doua servere care au echipamentul necesar si software de router instalat pe ele.

FRAD Un asamblor/dezasamblor de releu de cadre (Frame Relay Assembler/Disassembler - FRAD) este un dispozitiv care poate fi utilizat in locul unui router pentru conectare la un sistem cu releu de cadre, printr-un dispozitiv DSU/CSU. Dispozitivele FRAD iau datele care vin din segmentul local si le formateaza pentru a putea circula prin conexiunea in sistemul cu releu de cadre. Un dispozitiv FRAD cu mai multe porturi va conecta mai multe dispozitive la un DSU/CSU.

OSSl/CSU Acest dispozitiv detine primul loc in concursul pentru cel mai lung acronim. DSU/CSU e prescurtarea de la Digital Service Unit/Channel Service Unit -Unitate de serviciu digital/unitate de serviciu de canal. Deloc surprinzator, i se spune adesea si CSU/DSU. Un dispozitiv DSU/CSU conecteaza routerul sau FRAD-ul la linia WAN, aproape la fel ca un modem, cu exceptia faptului ca este un dispozitiv de tip digital.

Avantajul utilizarii sistemului VPN

1.3.1 Reducerea cheltuielilor

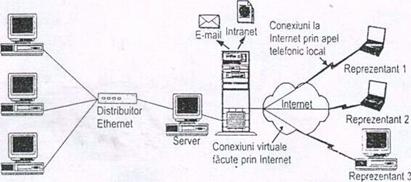

Principalul avantaj al utilizarii unui sistem VPN pentru accesul de la distanta este unul de cost: se economisesc bani cu apelurile telefonice de la mare distanta. Dar, precum se vede in figura urmatoare, prin utilizarea unei conexiuni VPN, cei trei reprezentanti de vanzari se pot conecta la reteaua firmei prin Internet, avand astfel o legatura sigura si dispensandu-se de tarifele interurbane. Daca au calculatoarele configurate corespunzator, nu trebuie decat sa se conecteze la Internet.

Conectarea cu acces de la distanta printr-un apel telefonic local, pentru a intra in reteaua companiei lor. Toate datele sunt apoi expediate, in conditii de securitate, intre calculatoarele lor si retea, prin intermediul Internetului.

Accesul de la distanta in sistem VPN impune ca reteaua firmei sa fie conectata direct la Internet. Pentru aceasta este nevoie de un router sau de un server, care sa se conecteze la Internet si sa ruleze software de VPN. De asemenea, este nevoie si de securitate suplimentara pentru retea, sub forma unui ,,parafoc' (,,firewall', bariera de protectie) intre retea si Internet, care sa impiedice patrunderea unor utilizatori nepoftiti de pe Internet. In plus, este nevoie ca fiecare calculator sa poata rula protocoale VPN, cum ar fi Point-to-Point Tunneling Protocol (PPTP) de la Microsoft. Fireste, fiecare utilizator de la distanta trebuie totodata sa aiba acces la Internet, indiferent unde s-ar afla. Accesul de la distanta in sistem VPN nu a depasit inca faza incipienta, dar in viitor va deveni o solutie foarte importanta, pentru intreprinderi de toate marimile.

Acces de la distanta in sistem VPN.

1.3.2 Posibilitatea conectarii la distanta

Accesul de la distanta ofera toate avantajele posibilitatii de a-i conecta la reteaua locala de calculatoare pe angajatii care lucreaza, in parte sau in totalitate, in afara firmei - adica imbunatatirea comunicatiilor, a productivitatii si a partajarii resurselor. Ceea ce nu pot sa deschida sau sa utilizeze in retea este, de obicei, o chestiune de limita de viteza a conexiunii lor telefonice cu reteaua. Este o solutie esentiala pentru a tine legatura cu angajatii care calatoresc.

Utilizarea accesului de la distanta pentru telecomutare poate de asemenea sa aduca beneficii suplimentare. Daca unii angajati lucreaza cea mai mare parte din timp In alt loc decat la birou, firma poate sa economiseasca bani pe seama costurilor de intretinere a unui birou pentru ei. Multe companii au constatat ca, permitand unor angajati sa lucreze acasa, isi imbunatatesc productivitatea. Acest fapt este adesea atribuit numarului mai mic de intreruperi, distrageri si sedinte sau intalniri. In plus telecomutistii lucreaza adesea pana mai tarziu decat ceilalti angajati, folosind timpul pe care nu-l mai consuma cu naveta ca sa realizeze mai multe. Dar rezultatele difera de la persoana la persoana si de la firma la firma, asa ca e mai bine sa incepeti cu o perioada de proba si sa judecati singuri rezultatele experimentului. In plus, telecomutarea poate fi un avantaj si atunci cand incercati sa angajati si sa pastrati niste angajati buni, care ar putea-o considera o facilitate oferita pe langa salariu.

Daca aveti de gand sa utilizati accesul de la distanta pentru a-i mentine conectati pe angajatii care calatoresc, luati masurile necesare pentru a preveni cresterea exponentiala a cheltuielilor telefonice. Multi utilizatori de la distanta devin absorbiti de ceea ce fac sau de cititul e-mailurilor si uita de cata vreme stau conectati la o linie interurbana. Dat fiind ca majoritatea utilizatorilor mobili se vor conecta dintr-o camera de hotel conectarea pe aceasta cale poate deveni foarte costisitoare. Doua modalitati de ocolire a acestei probleme ar fi inregistrarea impulsurilor interurbane pe o cartela telefonica de firma sau obtinerea unui numar cu taxa inversa la sediul firmei dumneavoastra, la care sa sune cei in cauza. De asemenea, dat fiind ca citirea on-line (adica in timp ce sunteti conectat) a e-mailurilor reprezinta una dintre cele mai raspandite metode de omorat timpul, alegeti o aplicatie pentru e-mail care permite utilizatorilor sa se conecteze si sa descarce toate mesajele e-mail, iar apoi sa le citeasca dupa ce s-au deconectat. In fine, o solutie de acces de la distanta in sistem VPN poate si ea sa aduca economii in materie de costuri cu impulsurile telefonice prin aceea ca utilizeaza Internetul.

Costurile cu echipamentul pot sa depaseasca nivelul la care v-ati astepta in mod normal. Spre exemplu, daca aveti angajati care lucreaza acasa, ce calculator utilizeaza: unul in proprietate personala sau unul cumparat de firma? Trebuie sa hotarati daca si ce echipament le veti pune la dispozitie pentru utilizare acasa, inclusiv mobilier de birou, aparate fax, imprimante si linii analogice in ISDN. Majoritatea firmelor mici constata ca este prea costisitor sa le asigure angajatilor toate dotarile necesare pentru organizarea unui birou la domiciliu, cu exceptia cazului in care angajatul isi petrece majoritatea timpului muncind acasa.

Securitatea

Chiar daca accesul de la distanta poate ajuta o firma sa-si extinda reteaua, sa sporeasca productivitatea angajatilor si sa amelioreze comunicatiile, exista unele probleme legate de instalarea unei solutii de acces de la distanta. Accesul de la distanta poate afecta multe dintre sectoarele companiei dumneavoastra, de la securitatea retelei si pana la cel de resurse umane si conducere.

Pe langa problemele de securitate existente in retelele traditionale ale corporatiei vin unele noi. Astfel, intre doua puncte ale unei retele virtuale private se pot afla:

- Calculatoare sau componente de comunicatie care nu sunt sub controlul companiei: puncte de acces ISP in componenta dial-in, router-ele din Internet;

- Un segment intern (Intranet), care contine host-uri si router-e, dintre care unele pot avea intentii rau voitoare.

- Un segment extern (Internet), prin care se transmit date nu numai intre retelele companiei, ci si intre alte surse.

In acest mediu eterogen exista multe posibilitati de a asculta traficul, de a schimba continutul mesajelor, de a modifica destinatia unui mesaj sau a intreprinde alte tipuri de atacuri pasive sau active. In segmentul dial-in se realizeaza traficul dintre utilizator si ISP. Daca nu sunt criptate este foarte usor pentru un atacator care are acces la legatura dial-in (de exemplu la liniile telefonice) sa examineze datele confidentiale. Criptarea la nivelul legaturii intre utilizator si ISP ofera protectie numai impotriva atacatorilor externi, nu si fata de ISP. Alte probleme asemanatoare care necesita masuri de protectie pot aparea in orice componenta a retelei virtuale private.

Una din solutiile viabile privind implementarea unei retele VPN este si folosirea protocoalelor IPSec, care ofera atat protectie end-to-end, cat si la nivel de segment VPN.

Daca intranet-urile companiei sunt considerate de incredere si sigure, calculatoarele client nu necesita suport IPSec, decat pentru firewall-urile care realizeaza comunicare intre intranet-uri, folosind tuneluri IP. De asemenea, nu este necesara nici un fel de modificare la nivelul router-elor Internet.

Firewall-urile VPN situate la perimetrul fiecarei filiale vor folosi IPSec atat pentru autentificarea, cat si pentru criptarea traficului. Orice trafic care soseste la firewall si nu este autentificat de firewall-ul VPN nu va fi livrat in interiorul Intranetului. Autentificarea se va face folosind ESP.

Mesajele de control al rutarii, schimbate intre firewall-urile VPN, vor fi, de asemenea, criptate si autentificate utilizand IPSec. Daca numarul de firewall-uri VPN este mic, managementul cheilor se poate face manual. O data cu cresterea marimii retelei virtuale, se impune adoptarea unui management automat (ISAKMP).

Adresele IP din Intranet pot fi folosite dependent sau independent de existenta corespondentului pe Internet (in segmentul extern). Numai subretelele unui firewall VPN care acceseaza Internet-ul necesita adrese IP unice global.

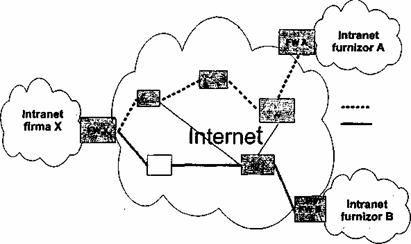

Interconectarea mai multor companii

Acest tip de VPN foloseste Internet-ul pentru a conecta mai multe companii intre care exista trafic sporit, caruia trebuie sa i se asigure confidentialitatea. O asemenea abordare poate fi utila pentru a securiza, de exemplu, comunicatia dintre o companie si principalii ei parteneri de afaceri. Pentru a se putea implementa IPSec, trebuie avute in vedere urmatoarele:

Clientii trebuie sa suporte protocolul ESP atat pentru criptare, cat si pentru autentificare;

Creste numarul de sisteme de calcul care folosesc IPSec. Vor fi stabilite 'asociatii de securitate', atat pentru configuratii end-to-end, cat si firewall-to-firewall. Pentru configuratii mici, managementul cheilor se poate face manual, dar, o data cu cresterea configuratiei, trebuie adoptat managementul automat ISAKMP.

1.5 CONCLUZII

Un VPN este un concept, nu un produs. VPN-urile au fost utilizate extensiv multi ani, atat in retelele locale, cat si in cele de date, si ele continua sa se bucure de succes in ambele zone. Motivul este simplu: numeroase companii considera costurile construirii si operarii retelelor de comunicatii particulare ca fiind prohibitive. In loc sa construiasca astfel de retele sau sa isi refuze aceasta functionalitate, ele cauta un furnizor care le poate vinde serviciul respectiv. Interesul recent pentru VPN-uri este generat de Internet. Numeroase companii, in special furnizorii de servicii Internet (ISP - Internet Service Provider) si companiile care asigura coloana principala a Internetului, sunt nerabdatoare sa creasca cererea pentru conectivitatea si utilizarea Internetului. Oricat de curios ar suna, cererea exploziva de conectivitate Internet s-a stabilizat de fapt. Prin urmare, ISP-urile se vad blocate in competitia pentru o piata care considera serviciile lor un bun de larg consum.

Una dintre tacticile de a creste cererea este gasirea de noi modalitati de utilizare a Internetului. Amintindu-si ca adevaratii bani se afla in fondurile companiilor (nu ale utilizatorilor individuali, furnizorii incearca sa gaseasca mai multe cai de a creste cererea corporatiilor pentru conectarea la Internet. Utilizarea Internetului ca retea particulara virtuala este o solutie.

Internetul poate fi utilizat ca VPN intr-unul din doua moduri. Mai intai, lucratorii de la distanta pot accesa resursele intranetului corporatiei formand numarul ISP-ului local si calatorind prin Internet catre intranetul lor. Aceasta scuteste corporatia de a oferi suport unor rezerve de modemuri apelabile, dar creste numarul problemelor de securitate.

A doua abordare este eliminarea aproape integrala a intranetului in favoarea unei retele particulare virtuale in cadrul Internetului. Aceasta abordare ramane pana in momentul de fata o solutie mai mult teoretica decat practica.

Avantajele oricarei abordari este reducerea costurilor detinerii, operarii si intretinerii retelelor de comunicatii.

Capitolul 2.Retele VPN bazate pe MPLS

2.1 Conceptul MPLS (MultiProtocol Label Switching)

Defineste o noua paradigma de comutare de nivel 2 (legatura de date) si nivel 3 (retea) denumita comutarea cu etichete (mecanism de incapsulare de "nivel 2.5").MPLS aduce in retelele IP neorientate pe conexiune mecanismul de comutare orientat pe conexiune care sa constituie baza contractelor de garantare a serviciilor.

Etichetele MPLS sunt rezolvarea : spun unui echipament de retea (ruter, switch) unde sa trimita pachetul si cum sa trimita pachetul. Eticheta MPLS : identificator de dimensiune fixa (20 biti), are semnificatie locala (la nivelul unui nod de retea) ; un pachet poate fi marcat cu mai multe etichete (stiva etichetelor - stiva de tip last-in first out); deoarece in cazul retelelor de tip Ethernet nu exista un cimp liber unde sa poata fi introdus discret antetul MPLS, s-a gasit solutia introducerii antetului MPLS intre headerul de nivel legatura de date si headerul de nivel retea.

Clase de echivalenta : subset de pachete care sunt comutate in acceasi maniera ; cind un pachet intra intr-un domeniu de retea MPLS, nodul de intrare ii mapeaza o clasa de echivalenta in functie de prefixul adresei IP, identificatorul ruterului de iesire, flux (perechea adresa sursa- adresa destinatie)

O retea MPLS e alcatuita din noduri capabile de comutare pachete pe baza etichetelor asignate ; tipuri de noduri : ingress (de intrare) - pe unde intra traficul in retea, tranzit - in interiorul retelei (max 253), egress (de iesire) - pe unde iese traficul din retea.

Nodurile ingress si egress : rutere sau switchuri; ingress- analizeaza pachetele IP, stabilesc clasa de echivalenta si asigneaza o eticheta, egress - sterge eticheta, in cazul in care nu a fost stearsa de penultimul ruter din cale si ruteaza pachetul spre destinatie pe baza informatiei oferite de adresa IP destinatie din headerul IP.

Nodurile tranzit: rutere sau switchuri cu Tag Switch Controller; efectueaza operatii de interschimbare a etichetei si transmit pachetul urmatorului nod din cale.

LSP (Label Switched Path) : calea unidirectionala din retea pe care o urmeaza un pachet; poate sa nu fie calea cea mai scurta

Penultimate/ultimate hop pooping: eticheta este stearsa in penultimul/ultimul nod.

Operatii MPLS:

se utilizeaza un protocol de rutare (OSPF, EIGRP, IS-IS) pentru determinarea topologiei domeniului de retea

se utilizeaza un protocol de semnalizare (RSVP, LDP) pentru asignarea si distributia etichetelor

un pachet soseste la nodul ingress, este analizat si i se ataseaza o eticheta ;fiecare nod tranzit receptioneaza un pachet si efectueaza o cautare in tabela de comutare si o operatie de interschimbare a etichetelor. Penultimul nod din cale receptioneaza un pachet si efectueaza o cautare in tabela de comutare. Deoarece nodul egress a semnalizat eticheta 3, penultimul ruter sterge eticheta superioara si transmite pachetul. Daca nodul egress nu a semnalizat pachet cu eticheta 3 atunci nodul penultim transmite pachetul fara sa-i stearga eticheta. Nodul egress primeste un pachet IP nativ (in cazul penultimate hop popping) si executa : o cautare normala in tabela de rutare, transmisia catre ruterul care e indicat ca next hop.

Protocoale de semnalizare: RSPV (Resource Reservation Protocol), LDP (Label Distribution Protocol), CR-LDP (Constrained Routing LDP)

2.2 De ce VPN bazate pe tehnologia MPLS?

Retea virtuala privata : servicii private de retea utilizind o infrastructura publica

(infrastructura unui Service Provider).

retea virtuala : retelele par a fi separate la nivel fizic, dar de fapt nu sint deoarece se utilizeaza aceeasi infrastructura;

retea privata: fiecare retea VPN mentine tabele de rutare si adresare diferite.

Retelele VPN pot fi construite la nivel 2 (legatura de date) - model overlay, la nivel 3 (nivel retea) - model peer.

Tipuri de retele VPN :

traditionale : Frame Relay, ATM (nivel 2)

utilizator : L2TP si PPTP (nivel 2), IPSec (nivel 3)

provider : bazate pe MPLS (nivel 2), BGP/MPLS VPN (nivel 3)

Modelele de retele VPN :

overlay

peer

construiesc trunchiuri private peste o infrastructura publica : linii inchiriate/ dial-up, circuite Frame Relay/ATM, tunele IP

o modalitate de realizare VPN prin utilizarea unui protocol de nivel legatura de date orientat pe conexiune (ATM, Frame Relay)

fiecare site e conectat la reteaua providerului prin unul sau mai multe circuite virtuale

circuitele virtuale sunt comutate in reteaua providerului pentru a oferi conectivitate cu celelalte site-uri utilizator

utilizatorul foloseste protocoale de rutare pentru a stabili adiacenta intre ruterele diverselor site-uri

topologia de rutare e invizibila pentru provider (deoarece reteaua comuta trafic de nivel 2 prin circuitele virtuale)

inteligenta este la nivel utilizator, echipamentele din backbone (reteau utilizator) nu participa la procese de nivel 3

dezavantaje : problema scalabilitatii - adaugarea unui site nou implica construirea a (n-1)/2 conexiuni noi (n = numarul de site-uri conectate) ; construirea unui full-mesh

providerul si utilizatorul folosesc aceleasi protocoale de retea

ruterele utilizatorului mentin adiacenta de rutare cu ruterele de granita ale retelei providerului; ruterele utilizatorului au astfel un singur vecin direct de rutare

ruterele CE si PE utilizeaza protocoale OSPF (Open Shortest Path First), IS-IS sau BGP (Border Gateway Protocol) pentru schimbul informatiei de rutare intre ele

inteligenta la nivel utilizator si in backbone provider

dezavantaj : nu este permisa utilizarea adreselor private

Utilizatorii doresc sa cumpere retele nu conexiuni !

MPLS VPN defineste o noua paradigma: retele private la nivel retea, nu la nivel de conexiune, in care pastreaza paradigma de neorientare pe conexiune si pot dezvolta servicii IP (ex : multicast, QoS, suport pentru telefonie, servicii centralizate).

Avantaje

Servicii neorientate pe conexiune. Pentru a realiza componenta privata intr-o retea nebazata pe conexiune, cum este reteaua IP, retelele VPN actuale necesita un model overlay, cu conexiuni punct-la-punct. Chiar daca este dezvoltata peste o retea neorientata pe conexiune nu poate sa beneficieze de avantajele de conectivitate si servicii multiple oferite de aceasta. Daca se defineste un VPN neorientat pe conexiune nu mai am nevoie sa definesc tunele si sa utilizez encriptare pentru asigurarea calitatii de retea privata

Servicii centralizate : construind retele VPN de nivel 3 pot sa ofere servicii unui grup de utilizatori grupati intr-un VPN. Deoarece retelele VPN bazate pe MPLS sint vazute ca si intraneturi private, pot utiliza servicii IP : multicast, QoS, suport pentru telefonie in VPN, servicii centralizate.

Scalabilitate : cind se definesc retele VPN utilizind servicii orientate pe conexiune (model overlay punct-la-punct) adica circuite virtuale de tip Frame Relay/ATM apare problema scalabilitatii. Astfel, retelele VPN orientate pe conexiune fara un full mesh intre toate site-urile utilizatorilor, nu sint optime. MPLS VPN utilizeaza modelul peer si neorientarea pe conexiune.

Securitatea: acelasi nivel de securitate cu al retelelor VPN orientate pe conexiune. Pachetele dintr-un VPN nu sunt rutate in alt VPN. Securitatea se asigura la: intrarea in reteaua provider-ului (pachetele primite de la un utilizator sunt plasate in VPN corect); in reteaua providerului traficul VPN este separat.

Usor de creat: pentru a beneficia de avantajele VPN trebuie sa fie usor de configurat si creat. Deoarece MPLS VPN sint neorientate pe conexiune nu imi trebuie harti de conexiune punct-la-punct si topologii.

Adresare flexibila: utilizatorii pot sa-si creeze propriul plan de adrese. Majoritatea utilizatorilor folosesc spatiul de adrese private, definit in RFC 1918, si nu doresc sa converteasca aceste adrese in adrese publice pentru a permite conectivitatea intranet. MPLS VPN permite utilizatorilor sa foloseasca acelasi spatiu de nume fara NAT prin oferirea a doua viziuni: publica si privata asupra spatiului de adrese. NAT se utilizeaza doar daca doua VPN-uri cu acelasi spatiu de adrese doresc sa comunice.

Suport pentru Class of Service (CoS): important pentru predictibilitatea performantei si implementarea politicilor; suport pentru servicii multiple de retea.

Migrarea: MPLS VPN se pot defini pe arhitecturi multiple: IP, ATM, Frame Relay, arhitecturi hibrid.

2.3 Terminologie MPLS -VPN

In contextul MPLS VPN, prin VPN nu mai inteleg modalitatea de a lega un site la alt site printr-un circuit virtual permanent. Aici, prin VPN definesc o colectie de site-uri care impart aceeasi informatie de rutare.

Concepte :

Retea provider (P network): backbone sub controlul unui Service Provider; domeniu de retea MPLS.

Retea utilizator (C network): reteaua utilizatorului.

Ruter CE (Customer Edge Router): ruter din reteaua utilizatorului care are interfata spre ruter PE; stabileste adiancenta cu ruterele PE la care este conectat.

Ruter PE (Provider Edge Router) : ruter din reteaua providerului care are interfata spre un ruter CE.

Legatura CE-PE : link intre ruterele PE si CE, poate fi construit pe orice tehnologie (ATM, Frame Relay, Ethernet, PPP, tunele GRE).

Site: colectie de (sub)retele din reteaua utilizator aflate in acceasi locatie; un site este legat la backbone prin unul sau mai multe linkuri CE-PE.

Ruter P: ruter din interiorul retelei providerului; nu mentine informatii de rutare legate de VPN; nu are legatura directa cu un ruter CE; sint noduri tranzit din reteaua MPLS.

VRF (VPN Routing and Forwarding Instance):concept cheie , definit la nivel de ruter PE. Este tabela de rutare si forwardare.

VRF e privat : accesibila doar interfetelor care sint intr-o anumita retea VPN.Fiecare site legat de un ruter PE trebuie sa aiba un VRF asociat. Toata informatia de rutare legata de un VPN se afla in VRF.

Obs1 : VRF asociat unui site (de exemplu siteA), e populat cu rute ce duc spre site-uri care au cel putin un VPN in comun cu siteA

Obs 2: site-urile care au conectivitate IP trebuie sa fie in acelasi site

Avantajele aduse de definirea VRF : utilizarea aceluiasi spatiu de adresare de catre doua sau mai multe VPN-uri, deoarece nu vor avea in comun tabela de rutare (VRF-ul) => membri unui VPN pot utiliza adrese private (RFC 1918) in reteaua utilizator si sa schimbe rute private peste infrastructura providerului fara a interfera cu alti utilizatori care folosesc acelasi spatiu de adrese in reteaua lor

Obs3 : la nivel de ruter PE avem : tabela de rutare globala (rute care nu fac parte din VPN-uri) si VRF pentru fiecare site.

Obs4 : natura VRF determina imposibilitatea ca un pachet dintr-un VPN sa fie transmis in alt VPN deoarece nu am nici o ruta spre alt VPN in VRF propriu => creste securitatea.

Adresa VPN-Ipv4

rutele utilizator sint idependente si izolate pentru fiecare VPN

utilizatorii din VPN folosesc RFC 1918 pentru spatiul de adrese

daca nu se utilizeaza adrese unice => pot avea utilizatori cu aceeasi adresa => problema la nivel de protocol BGP deoarece se presupune ca fiecare adresa Ipv4 e unica (BGP va trata doua adrese identice la fel si va construi o singura ruta => unul din utilizatori nu va fi disponibil)

solutia : VPN-IPv4 = concatenare de RD si adresa IPv4 ; 96 biti

RD (Route Distinguisher) se configureaza la nivel de ruter PE pentru fiecare VRF ; este un atribut al unei rute care identifica in mod unic VPN-ul (64 biti) utilizat doar pentru realizarea unicitatii adresei; nu exista nici o relatie directa intre RD si VPN

adresa VPN-IPv4 este utilizata doar in ruterele PE si in backbone provider intre ruterele PE

utilizatorii nu cunosc adresa VPN-IPv4.

OBS: VPN-IPv4 e transportata de protocoalele de rutare din backbone nu e transportata de pachetele din traficul VPN.

Route Target

- 64 biti, identifica ruterele care trebuie sa primesca o ruta; identificator transportat in atributele Extended Community al mesajelor de actualizare BGP

- ruterele PE importa/exporta mesaje de actualizare; fiecare VRF de la nivelul unui ruter PE are asociata o politica de import/export

- actualizarea VPN-IPv4 distribuita de PE este marcata cu atributul RT de import/export. Rutele VPN-IPv4 primite de un ruter PE sint verificate, se verifica daca RT face matching pe RT import din VRF => exista matching => ruta e trecuta in VRF.

2.4 Modelul conexiunii

VPN = colectie de site-uri care impart aceeasi informatie de rutare. Un site poate sa apartina mai multor VPN-uri. Daca doua sau mai multe VPN-uri au un site in comun, spatiul de adrese trebuie sa fie unic intre aceste VPN-uri.

Reteaua providerului este o retea MPLS compusa din noduri MPLS, astfel: ruterele PE sint noduri ingress/egress, ruterele P sint noduri tranzit.

1. Ruterele PE si CE utilizeaza protocoale de rutare pentru schimbul informatie de rutare: RIPv2 (fata de RIP transporta si informatie de subnet), OSPF (cel mai utilizat), eBGP (cel mai utilizat cind backbone provider e alcatuit din mai multe sisteme autonome), rutare statica (utilizata daca numarul rutelor e mic si reteaua utilizator are un singur link PE-CE cu reteaua providerului).

Ruterele PE mentin tabele VRF separate. Cind configurez un ruter PE, asociez un VRF cu o subinterfata/interfata a ruterului PE care leaga ruterul PE de ruterul CE.

Obs: daca un site are hosturi care fac parte din mai multe VPN-uri, atunci VRF asociat site va contine rute catre toate VPN-urile in care hosturile respective sint membre.

Cind primeste informatie de rutare de la CE, ruterul PE se uita in tabela VRF asociata (aceasta e determinata de subinterfata pe care a venit informatia). Rutele pe care le primeste de la CE le trece in VRF, rutele pe care le primeste de la alt ruter PE le trece in tabela globala de rutare.

2. Ruterele PE si P utilizeaza acelasi protocol de rutare (OSPF, IS-IS) pentru stabilirea topologiei.

Ruterele PE utilizeaza sesiuni MP-iBGP (Multi Protocol Interior BGP) pentru a schimba informatie de rutare intre ele.

Ruterele PE primesc mesaje de update cu adrese IPv4 de la ruterele CE, translateaza aceasta adresa in adresa VPN-IPv4 (asigneaza RT, rescrie cimpul next-hop, asigneaza o eticheta pe baza VRF si/sau interfata - ex: asignez eticheta 1001 rutelor pe care le invat de la CE1 si astfel cind primesc din backbone un pachet cu eticheta 1001 stiu ca trebuie sa-l trimit la CE1 dupa ce am scos eticheta-, trimit mesaj de actualizare celorlalte rutere PE..

Inainte ca PE sa distribuie informatia de rutare la celalalte rutere PE, converteste adresa IPv4 in adresa VPN-IPv4 utilizind RD asociat pentru fiecare VRF. Mesajul pe care-l trimite celorlalte rutere PE contine:

adresa VPN-IPv4

BGP next hop (propria adresa de loopback codata ca adresa VPN-IPv4 cu RD=0, deoarece MP-BGP necesita ca adresa hopului urmator sa fie din aceeasi familie ca a rutei transmise)

eticheta MPLS asociata ruterului PE ingress cind invata o ruta de la CE

atributele Route Target din politicile de export PE.

Obs: eticheta MPLS asociata ruterului PE ingress adresei VPN-IPv4 va fi in headerul MPLS din pachetul transmis spre destinatie.

Cand un ruter PE primeste o ruta VPN-IPv4 de la un ruter PE peer, compara ruta cu politica import VRF pentru toate VPN-urile associate ruterului egress PE (compara RT-urile). Daca am matching, instalez ruta in VRF.

2.5 Mecanismul de forwarding

Ruterele PE si P utilizeaza protocoale de rutare pentru construirea topologiei. In cadrul backbone-ului providerului se utilizeaza tehnologia MPLS, pachetele sint commutate pe baza etichetelor asignate si distribuite de LDP (Label Distribution Protocol).

Pachetele vor utiliza stiva de etichete:

top label (interior label): eticheta MPLS pentru comutarea in interiorul backbone

bottom label (exterior label): eticheta MPLS pentru transmiterea pachetelor de la PE la CE

Nodurile MPLS comuta pachetele pe baza top label.

Obs: nodurile MPLS (ruterele P) nu au informatii despre VPN, informatii de rutare BGP.

Penultimul hop inainte de PE egress sterge eticheta top label expunand astfel eticheta bottom label si forwardeaza pachetul spre PE egress (penultimate hop popping).

PE egress forwardeaza pachetul la CE pe baza bottom label (identifica interfata/VPN-ul).

2.6 Etapele construirii MPLS VPN

Construirea tabelelor de rutare din ruterele arhitecturii.

Utilizare LDP pentru asignarea etichetelor.

Realizarea sesiunilor MB-iBGP intre ruterele PE

Invatarea adresei de la ruterele CE

Schimbul de informatii cu alte rutere PE

Decizia completarii tabelelor VRF

Comutare pachete in backbone utiliznd tehnologie MPLS.

Capitolul 3.VPDN

3.1 Introducere

VPDN-ul este o retea care extinde accesul la distanta(remote) la o retea privata utilizand o infrastructura comuna.VPDN utilizeaza tehnologii de tunelare de nivel 2(L2F,L2TP si PPTP) pentru a extinde nivelul 2 si partile superioare ale conexiunii retelei de la un utilizator indepartat de-a lungul unei retele ISP la o retea privata.Retelele VPDN sunt o metoda mai putin costisitoare de a realiza o conexiune la distanta,punct-la-punct intre utilizatorii la distanta si o retea privata.

In loc sa faca conexiuni direct la retea folosind o retea PSTN costisitoare , utilizatorii VPDN folosesc doar PSTN-ul pentru a se conecta la un ISP local POP.ISP-ul foloseste apoi internetul pentru a forwarda utilizatorii de la POP la client.A forwarda apelurile pe internet in locul apelurilor PSTN de lunga distanta produce o diminuare mare a costurilor pentru utilizator.

Vocabular

Sesiune: L2TP este o conexiune-orientata.LNS si LAC mentin o stare pentru fiecare apel care este initiat sau receptionat de catre LAC.O sesiune L2TP este creata intre LAC si LNS cand o conexiune PPP end-to-end se stabileste intre utilizator si LNS.Datagramele referitoare la conexiunea PPP sunt trimise pe tunel intre LAC si LNS.Este o relatie unu-la-unu intre sesiunea L2TP stabilita si apelurile asociate lor. Procesul este asemanator pentru L2F.

Prezentare generala a procesului de VPDN

In descrierea procesului de VPDN de mai jos, vom folosi nomenclatura L2TP(LAC si LNS)

1.Abonatul apeleaza LAC-ul(de obicei utilizand un modem sau un suport pe ISDN)

2.Abonatul si LAC-ul initiaza etapa PPP negociind optiunile LCP-metoda de autentificare PAP(Password Authentication Protocol) sau CHAP(Challenge Handshake Authentication Protocol), PPP multilink,compresie,etc.

3.Vom presupune ca CHAP-ul a fost negociat la pasul 2.LAC-ul trimite o chemare CHAP catre abonat.

4.LAC-ul primeste un raspuns(de exemplu numeutilizator@numedomeniu si o parola)

5.In functie de numele domeniului receptionat din raspunsul CHAP-ului sau DNIS-ul(Dialed Number Information Service) receptionat in structura mesajului ISDN, LAC-ul verifica daca abonatul este un utilizator de VPDN.El face asta utilizand configurarea VPDN locala sau contactand serverul AAA(Authentication, Authorization, and Accounting).

6.Din cauza faptului ca este un client utilizator de VPDN, LAC-ul primeste unele informatii(de la configuratia VPDN locala sau de la un server AAA) care sunt folosite pentru a conecta un tunel L2TP sau L2F cu LNS-ul.

7.LAC-ul se conecteaza printr-un tunel L2TP sau L2F cu LNS-ul.

8.In functie de numele receptionat din solicitarea catre LAC, LNS-ul verifica daca LAC-ul este indreptatit sa deschida o conexiune(LNS-ul verifica configuratia VPDN locala).Mai mult de atat, LAC-ul si LNS-ul se autentifica fiecare celuilalt(se folosesc de bazele de date locale sau contacteaza un server AAA).Tunelul este apoi functional intre ambele dispozitive.Pe acest tunel, mai multe sesiuni VPDN pot fi transportate.

9.Pentru numeutilizator@numedomeniu al clientului, o sesiune VPDN este initiata de la LAC catre LNS.Este o singura sesiune VPDN pentru fiecare client.

10.LAC-ul forwardeaza optiunile LCP negociate de LNS cu clientul odata cu numeutilizator@numedomeniu si parola receptionate de la client.

11.LNS-ul dubleaza un acces-virtual al unui model-virtual specificat in configurarea VPDN.LNS-ul ia optiunea LCP receptionata de la LAC si autentifica clientul local sau contactand serverul AAA.

12.LNS-ul trimite clientului un raspuns CHAP.

13.Etapa Protocolului de Control IP(IPCP) este executata si apoi ruta este instalata: sesiunea PPP este deschisa si ruleaza intre client si LNS.LAC-ul doar forwardeaza cadrele PPP.Cadrele PPP sunt tunelate intre LAC si LNS.

3.3 Protocoale de tunelare

Un tunel VPDN poate fi construit fie utilizand L2F(Layer-2 Forwarding), fie L2TP(Layer-2 Tunneling Protocol)

L2F a fost introdus de catre Cisco RFC(Request For Comments) 2341 si este de asemenea folosit pentru a forwarda sesiunile PPP pentru Multichassis Multilink PPP.

L2TP,introdus in RFC 2661, inglobeaza ce este mai bun din protocolul L2F de la Cisco si PPTP(Point-to-Point Tunneling Protocol) de la Microsoft.Mai mult de atat, L2F suporta doar VPDN dial-in pe cand L2TP suporta atat VPDN dial-in cat si VPDN dial-out.

Ambele protocoale folosesc portul UDP 1701 pentru a construi un tunel de-a lungul unei retea IP pentru a forwarda cadrele link-layer.Pentru L2TP, setarile pentru a tunela o sesiune PPP constau in 2 pasi:

1.Stabilirea unui tunel intre LAC si LNS.Aeasta situatie are loc doar cand intre cele 2 dispozitive nu este nici un tunel active.

2.Stabilirea unei sesiuni intre LAC si LNS.

LAC-ul decide ca un tunel trebuie initiat de la LAC la LNS.

1.LAC-ul trimite un SCCRQ(Start-Control-Connection-Request).O apelare a CHAP-ului si perechile AV sunt de asemenea incluse in acest mesaj.

2.LNS-ul raspunde cu un SCCRP(Start-Control-Connection-Reply).O apelare a CHAP-ului, raspunsul la apelul LAC-ului si perechile AV sunt incluse in acest mesaj.

3.LAC-ul trimite un SCCCN(Start-Control-Connection-Connected).Raspunsul CHAP-ului este inclus in acest mesaj.

4.LNS-ul raspunde cu ZLB ACK(Zero-Length Body Acknowledgement).Confirmarea poate fi transportata de alt mesaj.Tunelul este functional.

5.LAC-ul trimite un ICRQ(Incoming-Call-Request) LNS-ului.

6.LNS-ul raspunde cu un mesaj ICRP(Incoming-Call-Reply).

7. LAC-ul trimite un ICCN(Incoming-Call-Connected).

8.LNS-ul raspunde inapoi cu un ZLB ACK. Confirmarea poate fi transportata de alt mesaj.

9.Sesiunea este deschisa.

Nota: Mesajele de mai sus folosite pentru deschiderea tunelului sau a sesiunii transporta AVP-uri(Attribute Value Pairs) definite in RFC 2661.Ele descriu proprietatile si informatii(ca de exemplu Bearercap, hostname, numele furnizorului sau marimea ferestrei).Unele perechi AV sunt obligatorii, altele sunt optionale.

Nota: Un ID de tunel este folosit pentru multiplexarea si demultiplexarea tunelelor intre LAC si LNS.Un ID de sesiune este folosit pentru a identifica o sesiune anume dintr-un tunel.

Pentru L2F, setarile pentru tunelarea unei sesiuni PPP este aceeasi ca si pentru L2TP.Ea implica:

1.Stabilirea unui tunel intre NAS si Home Gateway. Aeasta situatie are loc doar cand intre cele 2 dispozitive nu este nici un tunel active.

2. Stabilirea unei sesiuni intre NAS si Home Gateway.

NAS-ul decide ca un tunel trebuie stabilit intre NAS si Home Gateway.

1.NAS-ul trimite un L2F_Conf catre Home Gateway.O apelare a CHAP-ului este inclusa in acest mesaj.

2.Home Gateway-ul raspunde cu un L2F_Conf.O apelare a CHAP-ului este inclusa in acest mesaj.

3.NAS-ul trimite un L2F_Open.O apelare a CHAP-ului ce contine raspuns de la Home Gateway este inclusa in acest mesaj.

4.Home Gateway-ul raspunde cu un L2F_Open.O apelare a CHAP-ului ce contine raspuns de la NAS este inclusa in acest mesaj.Tunelul este functional.

5.NAS-ul trimite un L2F_Open catre Home Gateway.Pachetul contine numele de utilizator al clientului(client_name), apelarea CHAP-ului trimisa de catre NAS clientului(challenge_NAS) si si raspunsul clientului(response_client).

6.Home Gateway-ul, trimitand inapoi L2F_Open, accepta clientul.Traficul este acum functional in ambele sensuri intre client si Home Gateway.

Nota: Un tunel este identificat prin CLID(Client ID).MID-ul(Multiplex ID) identifica o conexiune particulara in interiorul tunelului.

3.4 Functionalitati de baza

VPN asigura un serviciu de transmisie de date bazat pe o tehnologie IP-MPLS.VPN ofera o retea securizata reala clientilor, mentinand securizarea in timpul utilizarii cu ajutorul protocoalelor de tunelare si procedurilor de securitate.

VPDN-retea virtuala securizata prin Dial-Up permite utilizatorilor de la distanta sa schimbe informatii cu o comunitate LAN cu ajutorul unei conexiuni securizate utilizand L2TP(Protocol de Tunelare de Nivel 2).

VPN-urile implica o forta de munca mobile pentru a se conecta la corporatia de intranet sau extranet oricand,oriunde, cu scopul de a mari productivitatea si flexibilitatea odata cu reducerea costurilor de acces.Securitatea comunicarii este asigurata de protocolul L2TP.L2TP este un protocol de tunelare care suporta tunelarea si autentificarea utilizatorilor.L2TP standard asigura interoperabilitatea intre operatori,marind flexibilitatea clientilor si utilizarea serviciilor.

O solutie de acces VPN in masa este L2TP, o extensie a protocolului Punct-la-Punct(PPP) si un modul fundamental pentru VPN.L2TP imbina cea mai buna caracteristica a altor doua protocoale de tunelare:L2F(Forwardare de Nivel 2) proprietate a Cisco Systems si PPTP(Tunelare Punct-la Punct) proprietate Microsoft.

3.4.1 Descriere

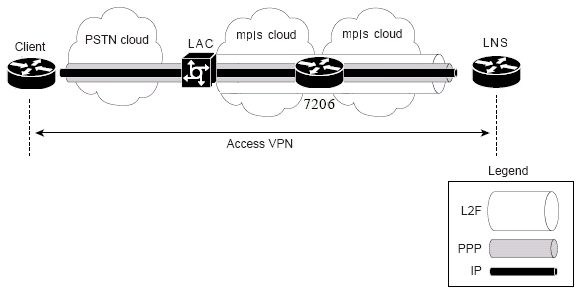

Figura 1 prezinta configuratia generala a unei solutii L2TP Dial-Up cu acces de la distanta a unei retele MPLS VPN

Figure 1-Remote access to MPLS VPN

L2TP asigura interoperabilitatea intre operatori,marind flexibilitatea clientilor si utilizarea serviciilor.In interiorul retelei IP MPLS a fost definita o retea MPLS asociata unui utilizator.Utilizatorul unei conexiuni de la distanta solicita de la PC acces la reteaua de comanda.Utilizatorul de la distanta initiaza o conexiune apeland numarul de acces.Apelul este transmis printr-o retea PSTN sau ISDN catre un server de acces care face parte din reteaua IP MPLS.Serverul de acces al retelei accepta conexiunea, si o conexiune PPP sau multiconexiune se stabileste intre utilizator si serverul de acces la retea.

Serverul de acces la retea partial autentifica utilizatorul cu protocolul CHAP(Challenge Handshake Authentication Protocol) sau protocolul PAP(Password Authentication Protocol).Numele domeniului sau DNIS(Dialed Number Identification Service) este folosit pentru a se stabili daca utilizatorul este sau nu un client de VPN.

Daca utilizaorul nu este un client de VPN atunci serverul AAA returneaza adresa unui ruter VHG .Daca nu exista un tunnel L2TP,serverul de acces la retea initiaza un tunnel catre VHG(Virtual Home Gateway).Serverul de acces la retea si VHG se autentifica fiecare inainte ca pe tunnel sa inceapa o sesiune.

Sunt 2 metode de acces prin apelare in functie de linia de apel folosita:

pentru liniile PSTN este folosit protocolul L2TP

pentru liniile ISDN poate fi folosit atat protocolul L2TP cat si accesul ISDN direct

In cazul utilizarii protocoului L2TP, odata ce tunelul este stabilit, o sesiune in cadrul tunelului este creata pentru utilizatorii de la distanta, si o conexiune PPP este extinsa pana la limita ruterului VHG.Serverul de acces la retea furnizeaza toate informatiile detinute ale conexiunii PPP ruterului VHG/PE.Ruterul VHG/PE asociaza utilizatorii de la distanta cu utilizatorii specifici de VPN.Cererea generata de VRF(virtual routing/forwarding) VPN-ului a fost deja initiata pe ruterul VHG/PE.Ruterul VHG/PE completeaza autentificarea utilizatorilor de la distanta.Ruterul VHG/PE obtine o adresa IP pentru utilizatorul de la distanta.Sesiunea utilizatorului de la distanta devine parte a VPN-ului specific.Transferul de date intre utilizatorul de la distanta si reteaua specificata este stabilita.

Figura 2 reprezinta configuratia la ceea ce s-a discutat mai sus

Figure 2 - The architecture of remote access - L2TP to MPLS VPN

In cazul utilizarii accesului ISDN direct, serverul de acces la retea are functie si de NAS(Network Access Server), cat si de ruter PE.In contrast cu o sesiune de logare L2TP, sesiunea de PPP este plasata in imediata apropiere a VRF-ului retelei de MPLS VPN.Utilizatorul de la distanta initiaza o conexiune PPP catre serverul de acces la retea folosind ISDN.Ruterul NAS/PE accepta conexiunea, si conexiunea PPP este stabilita.Ruterul NAS/PE autorizeaza apelul catre severul AAA al furnizorului, si autorizarea se face pe baza numelui domeniului sau a DNIS-ului.Serverul AAA al Romtelecomului asociaza utilizatorul la distanta cu un VPN specific si returneaza numele instantei VRF corespunzatoare la ruterul NAS/PE al serverului de acces la retea, impreuna cu o adresa IP.Utilizatorul la distanta este acum parte a VPN-ului respectiv, si conexiunea este acum activa.

Figura 3 reprezinta configuratia la ceea ce s-a prezentat mai sus

Figure 3 - The architecture of ISDN remote access direct to MPLS VPN

3.4.2 Functia de acces VPDN

Structura functiei de acces VPDN este urmatoarea:

Nume utilizator: nume@domeniu

Parola: in functie de sugestia consumatorului

Functionalitati suplimentare

Nu este nici o specificare anume in privinta functionalitatii suplimentare

3.4.3 Elementele componente ale serviciului(tipurile de CPE)

Componentele specifice unei configuratii logice ale serviciului de VPN sunt:

VHG/PE-Virtual Home Gateway/Provider Edge Router

NAS/PE-Network Access Server/Provider Edge Router

Server AAA-Authentication Authorization Accounting.

Echipamentul necesar utilizatorului este un calculator dotat cu un modem analog(acces pe baza PSTN) sau modem ISDN(acces pe baza de ISDN).

3.5 Configurarea VPDN

Aceasta tehnologie permite conectarea unui client la o retea privata, prin intermediul retelei clasice de telefonie (PSTN) sau ISDN.

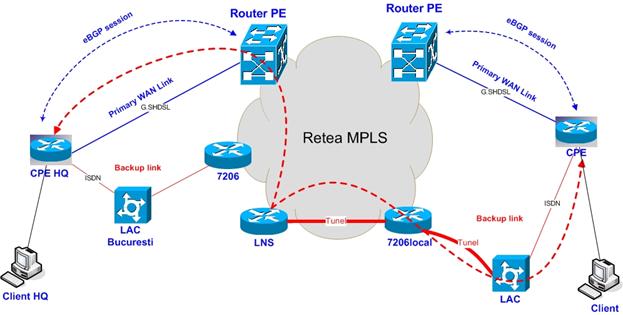

In cazul Romtelecom, tehnologia VPDN este folosita ca solutie de backup pentru clientii VPN.

Cum functioneaza:

Clientul VPDN, in cazul solutiilor de backup oferite de Romtelecom, este un router Cisco care are un card BRI S/T conectat la o linie ISDN.

Mai jos este un exemplu de configurare al interfetei BRI:

description *** Backup Link ***

ip unnumbered Loopback0

encapsulation ppp

load-interval 30

dialer idle-timeout 5

dialer enable-timeout 30

dialer string 0870111111

dialer load-threshold 128 outbound

dialer watch-group 8

dialer-group 1

isdn switch-type basic-net3

isdn point-to-point-setup

no keepalive

no cdp enable

ppp authentication chap callin

ppp chap hostname username@domeniu.ro

ppp chap password test

ppp multilink

In momentul cand locatia din VPN ramane fara linkul principal (modalitatea de comutare nu face obiectul acestei prezentari), clientul VPDN prin intermediul retelei ISDN, suna la un numar de acces special (0870111111) - acesta se configureaza in dialer string.

Apelul ajunge intr-un LAC - L2TP Access Concentrator (intalnit si sub denumirea de RAS - Router Access Server).

Dupa ce apelul ajunge in RAS, clientul VPDN (routerul Cisco) initiaza o sesiune PPP catre LAC.

Faza 1 - Link-establishment phase (negocierea LCP - se stabileste metoda de autentificare PAP/CHAP, PPP Multilink etc). In exemplul de mai sus avem configurat pe routerul Cisco CHAP, PPP Multilink.

Faza 2 - Authentication phase - LAC-ul trimite catre client un challenge, iar clientul raspunde cu username-ul configurat: username@domeniu.yyy si cu parola configurata.

LAC-ul verifica in configuratia sa daca are configurat acest domeniu (domeniu.ro) si daca exista, atunci decide ca Username@domeniu.ro este un user VPDN.

request-dialin

protocol l2tp

domain domeniu.ro

domain client_a.ro

domain client_b.ro

domain client_c.ro

initiate-to ip 193.231.x.x

source-ip 86.34.x.x

local name LAC

l2tp tunnel password 1234

Dupa aceasta LAC-ul va prelungi sesiunea PPP pana intr-un LNS (L2TP Network Server) peste un tunel VPDN.

Protocoalele folosite pentru realizarea unui tunel VPDN:

Layer 2 Forwarding (L2F)

Layer 2 Tunneling Protocol (L2TP)

In reteaua Romtelecom, protocolol folosit este L2TP.

LNS poate fi:

routerul din locatia HQ a clientului VPN, atunci cand aceasta locatie are o alta solutie de backup decat VPDN

routerul PE 7206vpdn - folosit in cazurile in care VPN-ul pentru care se asigura backup nu are o locatie HQ, sau routerul HQ are ca backup tot solutia VPDN, sau nu s-a dorit ca HQ-ul sa fie LNS

In cazul retelei Romtelecom, acest tunel nu se initiaza direct intre LAC si LNS, ci se face prin intermediul unui router PE (7206) - judetean.

Dupa ce LAC-ul determina ca apelul este de la un user VPDN, va initia tunelul L2TP catre IP-ul configurat la "initiate-to ip", care reprezinta IP-ul PE-ului 7206 judetean.

Obs: Pentru majoritatea judetelor tunelul se deschide catre 7206 din fiecare judet, din POP-ul mare (daca sunt mai multe), iar in Bucuresti se deschide catre un alt 7206. Mai sunt si cateva exceptii, pentru care tunelul nu se deschide in 7206 din judetul respectiv ci in alt judet. La configurarea unui VPDN nou trebuie avut in vedere acest aspect.

Mai jos sunt prezentate configuratiile de pe un 7206.

Pe langa configuratiile de mai sus mai trebuie configurat si VRF-ul acestui VPN pentru a putea avea in tabela de rutare ruta catre IP-ul configurat la "initiate-to ip" - acest IP este IP-ul LNS-ului. In acest IP se va termina tunelul VPDN si sesiunea PPP initiata de clientul VPDN.

Tunelul initiat din LAC ajunge in 7206 si se prelungeste pana in LNS si anume pana la IP-ul 192.168.100.1.

Exista un schimb de mesaje intre LAC si LNS pentru ridicarea tunelului (in special autentificarea tunelului L2TP - conform parolei configurate), iar dupa ce tunelul se ridica, se porneste stabilirea sesiunii PPP.

LAC-ul forwardeaza LNS-ului ce a primit de la routerul client username si parola si dupa fazele stabilirii sesiunii PPP, vom avea o sesiune PPP intre routerul Cisco client si LNS.

Mai jos este prezentata o configuratie a unui LNS, dar dupa cum specificam mai sus, LNS-ul poate fi:

routerul din locatia HQ a clientului VPN, atunci cand aceasta locatie are o alta solutie de backup decat VPDN

routerul PE 7206vpdn - folosit in cazurile in care VPN-ul pentru care se asigura backup nu are o locatie HQ, sau routerul HQ are ca backup tot solutia VPDN.

accept-dialin

protocol l2tp

virtual-template 1

terminate-from hostname PE

source-ip 192.168.100.1

local name CPE

l2tp tunnel password 1234

interface Virtual-Template1

ip unnumbered Loopback0

ip nat inside

ip virtual-reassembly

load-interval 30

no peer default ip address

ppp authentication chap

ppp multilink

interface Loopback0

ip address 192.168.100.1 255.255.255.255

Pe langa

aceste configuratii, mai trebuiesc definiti local userii si

parolele pentru fiecare client VPDN in parte.

! Default L2TP VPDN group

description *** L2TP VRF tunnel between PE and CE ***

accept-dialin

protocol l2tp

vpn vrf Testare

source-ip 172.18.34.200

local name 7206vpdn

l2tp tunnel password 1234

interface Virtual-Template9

ip vrf forwarding Testare

ip unnumbered Loopback15

load-interval 30

ppp authentication chap pap parola

ppp multilink

interface Loopback15

description *** VPDN Testare ***

ip vrf forwarding Testare

ip address 172.18.34.200 255.255.255.255

Pe langa configuratiile de mai sus, mai trebuie configurat si VRF-ul acestui client.

Tot la aceasta categorie, putem avea un VPN cu solutie de backup VPDN atipica fata de cea descrisa de mai sus cu doua diferente majore :

autentificarea clientului VPDN nu se face local pe LNS (7206vpdn) ci se face pe un server Radius. Astfel, cand apare o locatie noua, userul si parola trebuie definita in acest server

vpdn-grupul dupa care se ridica tunelul VPDN se numeste vpdn_dial.

server 80.97.x.x auth-port 1645 acct-port 1646

aaa authentication ppp TEST local group AUTHVPDN

aaa authorization network TEST local group AUTHVPDN

vpdn-group vpdn_dial

accept-dialin

protocol l2tp

virtual-template 1

terminate-from hostname vpdn_dial

lcp renegotiation on-mismatch

interface Virtual-Template1

ip unnumbered Loopback0

ip ospf network point-to-point

load-interval 30

no peer default ip address

no keepalive

ppp authentication chap pap TEST

ppp authorization TEST

ppp multilink

Configuratia pentru 7206vpdn

In desenul de mai jos este o sintetizare grafica a celor de mai sus.

Tips&Tricks pentru troubleshooting

In mod normal, daca totul este in regula configurat, atunci pe clientul VPDN trebuie sa se ridice interfata BRI si interfata virtual-acces 1:

Dec 3 13:21:30.859 UTC: %LINEPROTO-5-UPDOWN: Line protocol on Interface BRI0:1, changed state to up

Dec 3 13:21:30.863 UTC: %LINEPROTO-5-UPDOWN: Line protocol on Interface Virtual-Access1, changed state to up

Si bineinteles sa se ridice si sesiunea BGP:

Dec 3 13:21:33.903 UTC: %BGP-5-ADJCHANGE: neighbor 192.168.100.1 Up

Daca virtual-acces1 se ridica, dar sesiunea BGP nu se ridica, atunci trebuie verificata partea de configurare BGP care nu face scopul acestei prezentari.

Daca nu se ridica virtual-access1:

Se verifica daca interfata BRI0 este UP (sa nu fie in shutdown)

Daca este UP, se face un apel de test catre numarul configurat pe BRI la dialer string:

isdn test call interface BRIx 0870111111

Se porneste si un debug ppp authentification si se observa daca se conecteaza la RAS si se ridica virtual-acces1.

Daca nu se intampla nimic, se porneste un debug isdn error pentru a vedea daca este o problema de line (un layer 1 inactive de ex).

Daca se conecteaza la RAS si nu se ridica virtual-acces1, si din debugul pornit se primeste:

Dec 3 13:31:05.611 UTC: BR0:1 CHAP: I FAILURE id 241 len 25 msg is 'Authentication failed', atunci este o problema de autentificare a clientului VPDN, intr-unul din capete (client sau LNS) nu se potrivesc username sau parola. Se identifica problema si se rezolva. Acelasi lucru poate fi cauzat si de lipsa pe RAS a domeniului xxxx.yyy

Daca totusi nu se primeste mesajul de Authentication failed, dar nu se primeste mesajul "success" :

Dec 3 13:32:52.090 UTC: BR0:1 CHAP: I SUCCESS id 103 len 4

si virtual acces1 nu se ridica, e o problema pe partea de VPDN, intre RAS si 7206 sau intre 7206 si LNS. Posibile probleme:

parola folosita pentru autentificarea tunelului L2TP nu este aceeasi in ambele capete pe cele doua portiuni ale sale: LAC-7206 si 7206-LNS

pe 7206 nu avem ruta catre IP-ul LNS - catre care se initiaza tunelul L2TP (ori nu e creat VRF-ul pe 7206, ori nu e data redistribute connected in address-family pentru a se redistribui in vpn sursa tunelului - IP-ul de pe interfata loopback corespunzatoare acestui VPDN

In momd normal, daca se ridica virtual-acces1, pe 7206 vom avea asa ceva:

7206cal1#sh vpdn tunnel

L2TP Tunnel Information Total tunnels 2 sessions 2

LocID RemID Remote Name State Remote Address Port Sessions VPDN Group

62875 60592 LAC est 86.34.x.x 1701 1 1

6992 11418 CPE est 192.168.100.1 1701 1 3

Primul este tunelul L2TP intre LAC si 7206, iar al doilea, este prelungirea acestui tunel intre 7206 si LNS. La state apare established.

Cand nu e OK, niciun tunel nu este UP:

7206cal1#sh vpdn tunnel

%No active L2TP tunnels

Pentru cunoscatori: exista niste debuguri utile pe 7206 care cateodata sunt utile:

call VPDN call

error VPDN protocol errors

event VPDN event

l2tp-sequencing L2TP sequencing

l2x-data L2F/L2TP data packets

l2x-errors L2F/L2TP protocol errors

l2x-events L2F/L2TP protocol events

l2x-packets L2F/L2TP control packets

message VPDN inter-process message

packet VPDN packet

pppoe-data PPPoE data packets (obs: use 'deb pppoe data')

pppoe-errors PPPoE protocol errors (obs: use 'deb pppoe err')

pppoe-events PPPoE protocol events (obs: use 'deb pppoe ev')

pppoe-packets PPPoE control packets (obs: use 'deb pppoe pac')

sss VPDN SSS SIP information

Mai

jos este prezentat un debug vpdn l2x-events si ce se intampla cand nu se

reuseste autentificarea tunelului L2TP intre 7206 si LNS (am schimbat parola de

pe vpdn-group-ul configurat pe 7206):

Incepe ridicarea tunelului

(35951) intre LAC si 7206 Autentificare reusita Se ridica tunelul Incepe ridicarea tunelului

(45604) intre 7206 si LNS Autentificare esuata Tunelul 45604 se pune in

shutdown Tunelul 35951 se pune in

shutdown

Dec 3 16:02:23.565: Tnl 35951 L2TP: Got a challenge in SCCRQ, LAC

Dec 3 16:02:23.565: Tnl 35951 L2TP: New tunnel created for remote LAC, address 86.34.90.8

Dec 3 16:02:23.565: Tnl 35951 L2TP: O SCCRP to LAC tnlid 53262

Dec 3 16:02:23.565: Tnl 35951 L2TP: Control channel retransmit delay set to 1 seconds

Dec 3 16:02:23.565: Tnl 35951 L2TP: Tunnel state change from idle to wait-ctl-reply

Dec 3 16:02:23.569: Tnl 35951 L2TP: I SCCCN from LAC tnl 53262

Dec 3 16:02:23.569: Tnl 35951 L2TP: Got a Challenge Response in SCCCN from LAC

Dec 3 16:02:23.569: Tnl 35951 L2TP: Tunnel Authentication success

Dec 3 16:02:23.569: Tnl 35951 L2TP: Tunnel state change from wait-ctl-reply to established

Dec 3 16:02:23.569: Tnl 35951 L2TP: SM State established

Dec 3 16:02:23.569: Tnl 35951 L2TP: I ICRQ from LAC tnl 53262

Dec 3 16:02:23.573: Tnl/Sn 45604/50876 L2TP: Session FS enabled

Dec 3 16:02:23.573: Tnl/Sn 45604/50876 L2TP: Session state change from idle to wait-for-tunnel

Dec 3 16:02:23.573: uid:59 Tnl/Sn 45604/50876 L2TP: Create session

Dec 3 16:02:23.573: Tnl 45604 L2TP: SM State idle

Dec 3 16:02:23.573: Tnl 45604 L2TP: O SCCRQ

Dec 3 16:02:23.573: Tnl 45604 L2TP: Control channel retransmit delay set to 1 seconds

Dec 3 16:02:23.573: Tnl 45604 L2TP: Tunnel state change from idle to wait-ctl-reply

Dec 3 16:02:23.573: Tnl 45604 L2TP: SM State wait-ctl-reply

Dec 3 16:02:23.585: Tnl 45604 L2TP: I SCCRP from CPE

Dec 3 16:02:23.585: Tnl 45604 L2TP: Got a challenge from remote peer, CPE

Dec 3 16:02:23.585: Tnl 45604 L2TP: Got a response from remote peer, CPE

Dec 3 16:02:23.585: Tnl 45604 L2TP: Tunnel auth failed for CPE

Dec 3 16:02:23.585: Tnl 45604 L2TP: Expected

66 84 60 61 09 08 20 45 77 8E 6D 15 F8 82 3C 52

Dec 3 16:02:23.585: Tnl 45604 L2TP: Got

05 93 BA 8C 8A 64 BA 8E 52 C9 4D E6 82 D8 52 AB

Dec 3 16:02:23.585: Tnl 45604 L2TP: O StopCCN to CPE tnlid 36899

Dec 3 16:02:23.585: Tnl 45604 L2TP: Control channel retransmit delay set to 1 seconds

Dec 3 16:02:23.585: Tnl 45604 L2TP: Tunnel state change from wait-ctl-reply to shutting-

Dec 3 16:02:23.585: Tnl 35951 L2TP: Tunnel state change from established to no-sessions-left

Dec 3 16:02:28.585: Tnl 45604 L2TP: Shutdown tunnel

Dec 3 16:02:28.585: Tnl 45604 L2TP: Tunnel state change from shutting-down to idle

Dec 3 16:02:38.585: Tnl 35951 L2TP: Shutdown tunnel

Capitolul 4.Lucrarea practica

4.1 Modul de conectare

In arhitectura retelelor MPLS, CPE-ul este conectat la reteaua providerului(la routerul PE) folosind o solutie clasica de acces(Cu,FO,etc.).Se foloseste un protocol de rutare dinamica sau rutare statica conectandu-se la reteaua MPLS a ISP-ului, rutele fiind transportate mai departe folosindu-se protocolul BGP.In arhitectura VPDN pe care o studiem, CPE-ul e cel care initiaza un apel catre un numar de acces special dintr-un server de acces local(LAC), tehnica de acces folosita fiind PSTN sau ISDN.

LAC-ul trimite catre client un challenge, iar clientul raspunde cu username-ul configurat: username@domeniu.yyy si cu parola configurata.

LAC-ul verifica in configuratia sa daca are configurat acest domeniu (domeniu.ro) si daca exista, atunci decide ca Username@domeniu.ro este un user VPDN.

Dupa aceasta LAC-ul va prelungi sesiunea PPP pana intr-un LNS (L2TP Network Server) peste un tunel VPDN.

In cazul nostru, acest tunel nu se initiaza direct intre LAC si LNS, ci se face prin intermediul unui router PE (7206) - judetean.

Tunelul initiat din LAC ajunge in 7206 si se prelungeste pana in LNS si anume pana la IP-ul 192.168.100.1.

Exista un schimb de mesaje intre LAC si LNS pentru ridicarea tunelului (in special autentificarea tunelului L2TP - conform parolei configurate), iar dupa ce tunelul se ridica, se porneste stabilirea sesiunii PPP.

LAC-ul forwardeaza LNS-ului ce a primit de la routerul client username-ul si parola si dupa fazele stabilirii sesiunii PPP, vom avea o sesiune PPP intre routerul Cisco client si LNS.

Odata stabilita aceasta sesiune, Routerul CPE poate comunica cu LNS-ul si putem initia si o sesiune BGP intre cei 2 prin care CPE-ul isi anunta rutele sale si primeste rutele din alte locatii peste reteaua MPLS.Spre exemplu poate invata rutele din alta locatie din VPN in cazul in care VPN-ul este de tip any-to-any sau poate primi doar rutele din HQ in cazul in care VPN-ul este de tip hub&spoke.

In final am demonstrat ca avem stabilita o conexiune pe back-up prin VPDN folosind o solutie de acces prin ISDN catre o alta locatie din VPDN folosind reteaua MPLS a ISP-ului.

4.2 Preliminariile lucrarii