Acest material vizeaza competenta/rezultat al invatarii: "Identifica fundamentele si principiile securitatii sistemelor de calcul si a retelelor de calculatoare" si "Utilizeaza instrumente, proceduri de diagnostic si tehnici de depanare pentru securizarea sistemelor de calcul si a retelelor de calculatoare"

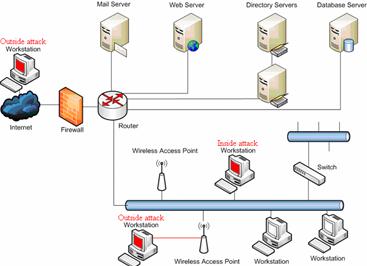

![]() Atacurile isi au originea nu numai din exteriorul

retelei, dar si din interior de vreme ce parteneri de afaceri sau

angajati ai companiei se pot conecta in retea de la

distanta si tot mai multe aplicatii se bazeaza pe

tehnologii de tip wireless pentru acces in retea. Mobilitatea si

accesul la distanta sunt la fel de necesare in modul nostru de lucru

la fel insa si confidentialitatea informatiilor,

intimitatea personala si stabilitatea in retea ca mediu de lucru

utilizat la schimbul de informatii in timpul activitatii.

Atacurile isi au originea nu numai din exteriorul

retelei, dar si din interior de vreme ce parteneri de afaceri sau

angajati ai companiei se pot conecta in retea de la

distanta si tot mai multe aplicatii se bazeaza pe

tehnologii de tip wireless pentru acces in retea. Mobilitatea si

accesul la distanta sunt la fel de necesare in modul nostru de lucru

la fel insa si confidentialitatea informatiilor,

intimitatea personala si stabilitatea in retea ca mediu de lucru

utilizat la schimbul de informatii in timpul activitatii.

![]() Deosebim urmatoarele categorii de "atacatori" sau

hackers:

Deosebim urmatoarele categorii de "atacatori" sau

hackers:

a) pentru distractie, "for fun", prostie(script-kid): sunt cei care fac "prostii" pe net doar ca sa se distreze sau sa dovedeasca lor sau altora ca sunt posesorii unor skill-uri mai speciale;

b) pentru bani(well know hackers), un nivel superior, mult mai profesional de multe ori: sunt cei care fac bani din aceasta "meserie". Aici sunt incluse si activitatile de spionaj industrial sau corporatist;

c) pentru razbunare: clienti nemultumiti, fosti angajati, competitori sau oameni care au ceva impotriva cuiva dintr-o companie.

![]() Ca surse de atac se disting doua mari categorii:

Ca surse de atac se disting doua mari categorii:

atacuri din interiorul retelei;

atacuri din exteriorul retelei.

![]() Atacul din interiorul retelei este forma cea mai

devastatoare intrucat utilizatorul are acces la o multitudine de resurse

si deoarece politicile de securitate interne nu sunt atat de bine

implementate, sau cel putin nu sunt definite atat de strict din pricina

diversitatii necesare unor utilizatori in a accesa informatiile

raspandite prin cadrul organizatiei. Mai mult ca regula

generala toti utilizatori interni intra in categoria

utilizatorilor "trusted" - de incredere.

Atacul din interiorul retelei este forma cea mai

devastatoare intrucat utilizatorul are acces la o multitudine de resurse

si deoarece politicile de securitate interne nu sunt atat de bine

implementate, sau cel putin nu sunt definite atat de strict din pricina

diversitatii necesare unor utilizatori in a accesa informatiile

raspandite prin cadrul organizatiei. Mai mult ca regula

generala toti utilizatori interni intra in categoria

utilizatorilor "trusted" - de incredere.

![]() Acesta este si motivul pentru care, in urma unor

informatii detaliate din cadrul unor rapoarte de securitate s-a observat ca

riscurile cele mai mari vin de la proprii angajati.

Acesta este si motivul pentru care, in urma unor

informatii detaliate din cadrul unor rapoarte de securitate s-a observat ca

riscurile cele mai mari vin de la proprii angajati.

Un atac din interior poate fi neintentionat sau deliberat. In categoria atacurilor neintentionat e intra posibilitatea de a "citi" parola de acces a unei alte persoane, sau divulgarea unor parole, sau prin infectarea calculatorului la care lucreaza, expunand intreaga companie la riscul de a se infecta cu un virus. Cea de-a doua forma de atac este de departe cea mai periculoasa, pentru ca de multe ori aceste persoane detin cunostinte avansate si pot eventual sa-si ascunda si urmele operatiilor efectuate. Din pacate nu exista o forma sigura de protectie pentru aceste forme de atac, singura care poate oferi informatii cu privire la astfel de atacuri fiind auditarea accesului - dar aceasta poate face si mai mult rau prin prisma stresarii suplimentare a utilizatorilor din cadrul organizatiei.

![]() Pentru a se putea intelege mai bine atacurile din

exterior sa facem o comparatie cu o banca. Astfel primul pas

facut in directia implementarii unei defensive eficiente este de

a "ridica" un FIREWALL ca o bariera in fata punctului de intrare in

retea. Este ca si cum am instala o usa metalica intr-o

banca. Un punct de acces prin care tot tracul este monitorizat pe

masura ce intra sau iese din retea. Orice intrus cu

intentii suspecte trebuie sa fie detectat, asa ca al doilea

tip de dispozitive de securitate - camerele de supraveghere - vor fi instalate

in spatele portii metalice, cazul bancii.

Pentru a se putea intelege mai bine atacurile din

exterior sa facem o comparatie cu o banca. Astfel primul pas

facut in directia implementarii unei defensive eficiente este de

a "ridica" un FIREWALL ca o bariera in fata punctului de intrare in

retea. Este ca si cum am instala o usa metalica intr-o

banca. Un punct de acces prin care tot tracul este monitorizat pe

masura ce intra sau iese din retea. Orice intrus cu

intentii suspecte trebuie sa fie detectat, asa ca al doilea

tip de dispozitive de securitate - camerele de supraveghere - vor fi instalate

in spatele portii metalice, cazul bancii.

Pentru o retea informatica, al doilea nivel de securitate, furnizat din spatele firewall-ului este facut prin IDS - Intrusion Detection System sau SDI - Sisteme de Detectie a Intruziunilor. Aceste sisteme detecteaza atacurile si declaseaza raspunsuri la aceste atacuri si mai mult, alerteaza pe diverse cai administratorul de retea sau alte persoane abilitate.

![]() Cateodata bancile realizeaza transfer de bani

lichizi si atunci trebuie sa se asigure ca in exterior totul va

decurge intr-un mod sigur. La fel cum bancile folosesc vehicule blindate

pentru protectia transportului de bani lichizi, retelele informatice

utilizeaza ca mijloc de transport a datelor in spatiul public

tuneluri securizate de date sau VPN (Virtual Private Network), in

romaneste: RVP Retele Virtuale Private. Deoarece in aceste tuneluri

exista riscul sa se intercepteze informatiile, iar pachetele de

date aflate in tunel sa fie compromise in timp ce sunt in tranzit,

continutul pachetelor de date este obligatoriu sa fie criptat!

Cateodata bancile realizeaza transfer de bani

lichizi si atunci trebuie sa se asigure ca in exterior totul va

decurge intr-un mod sigur. La fel cum bancile folosesc vehicule blindate

pentru protectia transportului de bani lichizi, retelele informatice

utilizeaza ca mijloc de transport a datelor in spatiul public

tuneluri securizate de date sau VPN (Virtual Private Network), in

romaneste: RVP Retele Virtuale Private. Deoarece in aceste tuneluri

exista riscul sa se intercepteze informatiile, iar pachetele de

date aflate in tunel sa fie compromise in timp ce sunt in tranzit,

continutul pachetelor de date este obligatoriu sa fie criptat!

![]() De cele mai multe ori oamenii vor sa aiba acces la

facilitatile furnizate de banca din alt oras sau din alta

tara, asa ca o banca trebuie sa se asigure

ca oamenii care beneficiaza de acces de la distanta au

dreptul de a accesa resursele bancii on-line. In mod similar intr-o retea

trebuiesc activate sisteme de autentificare care sa verifice identitatea

persoanei care trimite si receptioneaza informatia

criptata prin tunelul securizat.

De cele mai multe ori oamenii vor sa aiba acces la

facilitatile furnizate de banca din alt oras sau din alta

tara, asa ca o banca trebuie sa se asigure

ca oamenii care beneficiaza de acces de la distanta au

dreptul de a accesa resursele bancii on-line. In mod similar intr-o retea

trebuiesc activate sisteme de autentificare care sa verifice identitatea

persoanei care trimite si receptioneaza informatia

criptata prin tunelul securizat.

![]() Un plan de securitate puternic este unul conceput pe mai

multe layere sau straturi, cum am precizat si in fisa 1.1, adica

implica mai multe solutii de securitate. In functie de fiecare

organizatie sau companie solutiile difera.

Un plan de securitate puternic este unul conceput pe mai

multe layere sau straturi, cum am precizat si in fisa 1.1, adica

implica mai multe solutii de securitate. In functie de fiecare

organizatie sau companie solutiile difera.

Fig. 1 Diagrama privind sursele de atac asupra unei retele

![]() Cum spuneam mai sus, este necesara instalarea unui

firewall care sa puna o bariera intre cei din afara

retelei, cei din interiorul ei si modul in care se acceseaza ea.

Cum spuneam mai sus, este necesara instalarea unui

firewall care sa puna o bariera intre cei din afara

retelei, cei din interiorul ei si modul in care se acceseaza ea.

![]() Astfel, un sistem de tip firewall trebuie sa ofere urmatoarele

informatii:

Astfel, un sistem de tip firewall trebuie sa ofere urmatoarele

informatii:

filtrarea traficului - sistemul decide ce pachet de date are permisiunea sa treaca prin punctul de acces( in concordanta cu setul de reguli aplicate);

inspectarea fluxurilor de date, inspectare de tip Statefull (sau filtrarea dinamica a pachetelor) este utilizata pentru a verifica fiecare nou flux de date ce intra in retea, si este abilitatea firewall-ului de a memora starea fiecarui flux de date;

NAT - Network Address Translation - reprezinta o tehnica utilizata pentru a "ascunde" adresele private in spatiul public.

application gateways - sunt folosite de aplicatii precum FTP (File Transfer Protocol) sau RTSP (Real Time Streaming Protocol). Aceste protocoale trimit pachete IP ce contin adresa fixata a aplicatiei (socket sau port);

proxy servers - asigura modul ca o aplicatie sa fie utilizata conform cu politica de securitate specific setata;

detectarea intruziunilor - pe baza unor sabloane firewall-ul detecteaza un spectru de atacuri inregistrandu-le, notificand administratorul de retea si activand un set de actiuni menit sa minimizeze efectul impactului unui atac;

capacitati de monitorizare si management al traficului - evenimentele sunt inregistrate, prelucrate si prezentate in rapoarte catre administratorul de retea;

mijloace de autentificare - listele de acces furnizeaza o cale eficienta de a aplica un mijloc de constrangere unui mare grup de utilizatori aflati in spatiul public.

![]() Un prim pas in aflarea unui mod de penetrare in retea a

unui atacator va fi sa afle ce porturi (usi ascunse) sunt deschise.

Pentru aceasta el va face o scanare de porturi. O astfel de metoda

totusi poate fi folosita si de catre administratorul unei

retele pentru a se asigura ca este protejat corespunzator.

Un prim pas in aflarea unui mod de penetrare in retea a

unui atacator va fi sa afle ce porturi (usi ascunse) sunt deschise.

Pentru aceasta el va face o scanare de porturi. O astfel de metoda

totusi poate fi folosita si de catre administratorul unei

retele pentru a se asigura ca este protejat corespunzator.

![]() Scanarea de porturi nu dauneaza retelei sau sistemului,

dar asigura hackerului informatii care pot fi folosite pentru

atacuri.

Scanarea de porturi nu dauneaza retelei sau sistemului,

dar asigura hackerului informatii care pot fi folosite pentru

atacuri.

![]() In total avem 65535 porturi TCP (acelasi numar

si de porturi UDP). Ele sunt folosite de diverse aplicatii si

servicii. Daca un port este deschis, el raspunde de fiecare data

cand un computer incearca sa-l acceseze prin retea.

Aplicatiile ce scaneaza porturi, de tip Nmap, sunt folosite pentru a

determina care porturi sunt deschise pe un sistem. Programul trimite pachete

pentru o multitudine de protocoale, si analizand apoi ce raspunsuri

primeste si ce nu, creeaza o lista cu porturile ce

"asculta" (listening ports) sau sunt deschise pentru sistemul scanat.

In total avem 65535 porturi TCP (acelasi numar

si de porturi UDP). Ele sunt folosite de diverse aplicatii si

servicii. Daca un port este deschis, el raspunde de fiecare data

cand un computer incearca sa-l acceseze prin retea.

Aplicatiile ce scaneaza porturi, de tip Nmap, sunt folosite pentru a

determina care porturi sunt deschise pe un sistem. Programul trimite pachete

pentru o multitudine de protocoale, si analizand apoi ce raspunsuri

primeste si ce nu, creeaza o lista cu porturile ce

"asculta" (listening ports) sau sunt deschise pentru sistemul scanat.

![]() Urmatoarele porturi sunt cele mai uzuale(cunoscute): 20:

FTP(data), 21: FTP(control), 23: Telnet, 25: SMTP, 67: BOOTP server, 68: BOOTP

client, 80: http, 88: Kerberos, 110: POP3, 119: NNTP, 194: IRC, 220: IMAPv3,

389: LDAP

Urmatoarele porturi sunt cele mai uzuale(cunoscute): 20:

FTP(data), 21: FTP(control), 23: Telnet, 25: SMTP, 67: BOOTP server, 68: BOOTP

client, 80: http, 88: Kerberos, 110: POP3, 119: NNTP, 194: IRC, 220: IMAPv3,

389: LDAP

![]() Porturile din intervalul 1024-64535 sunt denumite registered

ports ele fiind folosite de catre procese si aplicatii.

Bineinteles, asta nu inseamna ca aceste porturi nu sunt

tinte ale atacurilor. De exemplu, portul 1433 folosit de SQL poate

reprezenta interes pentru hackeri.

Porturile din intervalul 1024-64535 sunt denumite registered

ports ele fiind folosite de catre procese si aplicatii.

Bineinteles, asta nu inseamna ca aceste porturi nu sunt

tinte ale atacurilor. De exemplu, portul 1433 folosit de SQL poate

reprezenta interes pentru hackeri.

![]() O retea virtuala privata (VPN) este tehnica

prin care realizam "tunele" in spatiul public, in Internet, pentru a

conecta in mod sigur de exemplu birourile unei companii aflate in mai multe

locatii. Pentru VPN-uri bazate pe protocol IP, traficul din retea

este incapsulat in pachetele IP iar acestea sunt transferate prin tunel.

Aceasta incapsulare furnizeaza calea de separare a retelelor. Autentificarea

furnizeaza verificarea identitatii, iar criptarea

furnizeaza confidentialitatea datelor incapsulate.

O retea virtuala privata (VPN) este tehnica

prin care realizam "tunele" in spatiul public, in Internet, pentru a

conecta in mod sigur de exemplu birourile unei companii aflate in mai multe

locatii. Pentru VPN-uri bazate pe protocol IP, traficul din retea

este incapsulat in pachetele IP iar acestea sunt transferate prin tunel.

Aceasta incapsulare furnizeaza calea de separare a retelelor. Autentificarea

furnizeaza verificarea identitatii, iar criptarea

furnizeaza confidentialitatea datelor incapsulate.

Protocoale utilizate in crearea de tuneluri sunt: MPLS -Multiprotocol Label Switching, GRE - Generic Routing Encapsulation, PPTP - Point-to-Point Tunnelling Protocol, L2TP - Layer 2 Tunnelling Protocol si nu in ultimul rand IPSec - Internet Protocol Security

![]() Pentru crearea de VPN-uri, pe scara larga este

folosit protocolul IPSec. IPSec asigura separarea retelelor private

de cele publice prin tunelarea pachetelor IP in alte pachete IP asigurand

totodata confidentialitatea si integritatea datelor. IPSec

reprezinta o colectie de alte protocoale inrudite ce opereaza la

Nivelul Retea( Nivelul 3 in modelul OSI). Desi IPSec este folosit de

cele mai multe ori ca solutie completa in crearea de VPN-uri, mai

poate fi folosit complementar ca schema de criptare in cadrul VPN-urilor

ce au la baza L2TP sau PPTP.

Pentru crearea de VPN-uri, pe scara larga este

folosit protocolul IPSec. IPSec asigura separarea retelelor private

de cele publice prin tunelarea pachetelor IP in alte pachete IP asigurand

totodata confidentialitatea si integritatea datelor. IPSec

reprezinta o colectie de alte protocoale inrudite ce opereaza la

Nivelul Retea( Nivelul 3 in modelul OSI). Desi IPSec este folosit de

cele mai multe ori ca solutie completa in crearea de VPN-uri, mai

poate fi folosit complementar ca schema de criptare in cadrul VPN-urilor

ce au la baza L2TP sau PPTP.

Obiectivul/obiective vizate:

La sfarsitul activitatii vei intelege si vei recunoaste sursele de atac asupra unei retele.

Durata: 60 min

Tipul activitatii: Harta tip panza de paianjen

Sugestii : activitatea se poate individual sau pe grupe

Sarcina de lucru:

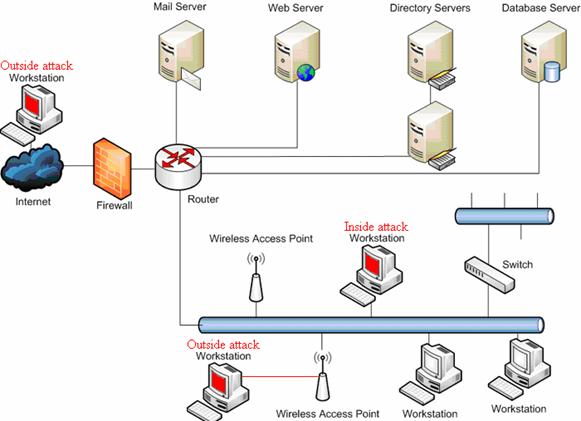

Figura alaturata prezinta o retea de calculatoare si diferite forme de atac asupra ei. Fiecare grupa de elevi trebuie sa analizeze dependenta dintre ele si sa inteleaga fiecare sursa de atac.

Pentru rezolvarea sarcinii de lucru consultati Fisa de documentare 1 precum si sursele de pe Internet.

Fig. 1 Surse de atac asupra unei retele

Acest material vizeaza competenta/rezultat al invatarii: "Identifica fundamentele si principiile securitatii sistemelor de calcul si a retelelor de calculatoare" si "Utilizeaza instrumente, proceduri de diagnostic si tehnici de depanare pentru securizarea sistemelor de calcul si a retelelor de calculatoare"

![]() Cand spunem tip de atac ne referim la modul in care un hacker

reuseste sa preia controlul unui sistem si ce poate el

sa faca dupa ce a reusit penetrarea lui.

Cand spunem tip de atac ne referim la modul in care un hacker

reuseste sa preia controlul unui sistem si ce poate el

sa faca dupa ce a reusit penetrarea lui.

![]() Cele mai des intalnite tipuri de atacuri sunt

urmatoarele:

Cele mai des intalnite tipuri de atacuri sunt

urmatoarele:

a) atacuri social engineering;

b) atacuri DoS;

c) scanari si spoofing;

d) source routing si alte exploituri de protocoale;

e) exploituri de software;

f) troieni, virusi si worms;

![]() Atacurile de tip social engineering. Social engineering aduce in prim plan omul

si greselile lui. Atacatorul trebuie doar sa posede "people

skills" sau carisma. Ei castiga increderea utilizatorilor (sau

si mai bine, a administratorilor) si obtin drepturi cu ajutorul

carora se pot conecta pe sisteme. In multe cazuri, aceasta

metoda este cea mai usoara forma de obtinere de acces

la un sistem informational. Principala metoda de aparare este

educarea personalului si nu implementarea de solutii tehnice.

Atacurile de tip social engineering. Social engineering aduce in prim plan omul

si greselile lui. Atacatorul trebuie doar sa posede "people

skills" sau carisma. Ei castiga increderea utilizatorilor (sau

si mai bine, a administratorilor) si obtin drepturi cu ajutorul

carora se pot conecta pe sisteme. In multe cazuri, aceasta

metoda este cea mai usoara forma de obtinere de acces

la un sistem informational. Principala metoda de aparare este

educarea personalului si nu implementarea de solutii tehnice.

![]() Atacuri Denial-of-Service (DoS). Anul 2000,

luna februarie. O serie de atacuri DoS au pus la pamant web site-uri

ca yahoo.com sau buy.com. Va

dati seama de forta acestor atacuri, daca au putut sa

doboare astfel de "mamuti"? Atacurile DoS sunt printre cele mai "populare"

printre hackeri atunci cand este vizata intreruperea serviciilor unei

retele sau ale unui server. Scopul unui atac DoS este de a genera o

cantitate foarte mare de trafic care pune in imposibilitatea de a mai

raspunde intr-un timp rezonabil a serverelor, routere-lor sau altor echipamente,

astfel ele nemaifiind capabile sa functioneze normal.

Atacuri Denial-of-Service (DoS). Anul 2000,

luna februarie. O serie de atacuri DoS au pus la pamant web site-uri

ca yahoo.com sau buy.com. Va

dati seama de forta acestor atacuri, daca au putut sa

doboare astfel de "mamuti"? Atacurile DoS sunt printre cele mai "populare"

printre hackeri atunci cand este vizata intreruperea serviciilor unei

retele sau ale unui server. Scopul unui atac DoS este de a genera o

cantitate foarte mare de trafic care pune in imposibilitatea de a mai

raspunde intr-un timp rezonabil a serverelor, routere-lor sau altor echipamente,

astfel ele nemaifiind capabile sa functioneze normal.

![]() Distributed Denial-of-Service. Acest tip de

atac face cam acelasi lucru ca si DoS-ul, numai ca se

foloseste in atingerea scopului sau de computere intermediare, numite

agenti, pe care ruleaza unele aplicatii (zombies) care au fost

instalate pe calculatoare anterior. Hacker-ul activeaza de la

distanta aceste "programele" in asa fel incat toate aceste

sisteme intermediare sa lanseze atacul DDoS in acelasi timp. Din

cauza ca atacul provine de la mai multe calculatoare care pot sa

fie raspandite prin toata lumea, originea reala a pericolului

este foarte greu de gasit. Asadar DDoS-ul este un pericol dublu. Pe

langa posibilitatea ca reteaua personala sa fie pusa

la pamant cu tot cu servere, mai exista si "optiunea" ca

sistemele tale sa fie folosite pe post de agenti intermediari in alte

atacuri.

Distributed Denial-of-Service. Acest tip de

atac face cam acelasi lucru ca si DoS-ul, numai ca se

foloseste in atingerea scopului sau de computere intermediare, numite

agenti, pe care ruleaza unele aplicatii (zombies) care au fost

instalate pe calculatoare anterior. Hacker-ul activeaza de la

distanta aceste "programele" in asa fel incat toate aceste

sisteme intermediare sa lanseze atacul DDoS in acelasi timp. Din

cauza ca atacul provine de la mai multe calculatoare care pot sa

fie raspandite prin toata lumea, originea reala a pericolului

este foarte greu de gasit. Asadar DDoS-ul este un pericol dublu. Pe

langa posibilitatea ca reteaua personala sa fie pusa

la pamant cu tot cu servere, mai exista si "optiunea" ca

sistemele tale sa fie folosite pe post de agenti intermediari in alte

atacuri.

![]() Atacul DNS DoS. Acest tip de atac

exploateaza diferentele de marime intre DNS querry (interogarea

name server-ului) si DNS response (raspunsul name server-ului).

Atacatorul foloseste serverele de DNS ca si amplificatoare pentru a

mari traficul de DNS.

Atacul DNS DoS. Acest tip de atac

exploateaza diferentele de marime intre DNS querry (interogarea

name server-ului) si DNS response (raspunsul name server-ului).

Atacatorul foloseste serverele de DNS ca si amplificatoare pentru a

mari traficul de DNS.

![]() Atacul SYN. Atacurile de tip SYN

(synchronization request) exploateaza handshake-ul three-way al

protocolului de transport TCP, procesul prin care se stabileste o sesiune

de comunicare intre doua computere. Deoarece TCP-ul este un protocol de

transport connection-oriented, o sesiune sau un link de comunicare unu la unu, one-to-one,

trebuie stabilite intre cele doua sisteme, inainte ca ele sa

poata comunica intre ele. Sa zicem ca un atacator trimite un SYN

inspre un server cu un IP sursa spoofed - inexistenta. Normal ca

server-ul va trimite inspre client un ACK/SYN. Dar cum IP-ul sursa nu este

bun, serverul asteapta inutil ACK-ul clientului. El nu va veni.

Serverul va pune atunci ACK/SYN-ul trimis catre client intr-o coada

de asteptare. Aceasta coada poate stoca un numar limitat de

mesaje. Cand este plina, toate SYN request-urile care vor urma vor fi

ignorate si serverul va ajunge in postura de a ignora orice cerere venita

din partea clientilor legitimi.

Atacul SYN. Atacurile de tip SYN

(synchronization request) exploateaza handshake-ul three-way al

protocolului de transport TCP, procesul prin care se stabileste o sesiune

de comunicare intre doua computere. Deoarece TCP-ul este un protocol de

transport connection-oriented, o sesiune sau un link de comunicare unu la unu, one-to-one,

trebuie stabilite intre cele doua sisteme, inainte ca ele sa

poata comunica intre ele. Sa zicem ca un atacator trimite un SYN

inspre un server cu un IP sursa spoofed - inexistenta. Normal ca

server-ul va trimite inspre client un ACK/SYN. Dar cum IP-ul sursa nu este

bun, serverul asteapta inutil ACK-ul clientului. El nu va veni.

Serverul va pune atunci ACK/SYN-ul trimis catre client intr-o coada

de asteptare. Aceasta coada poate stoca un numar limitat de

mesaje. Cand este plina, toate SYN request-urile care vor urma vor fi

ignorate si serverul va ajunge in postura de a ignora orice cerere venita

din partea clientilor legitimi.

![]() Atacul LAND deriva din cel descris mai

sus, cu precizarea ca in acest caz, atacatorul in loc sa trimita

SYN-uri cu adrese IP care nu exista, trimite pachete SYN cu adresa IP a

clientului-target care este victima in acest caz.

Atacul LAND deriva din cel descris mai

sus, cu precizarea ca in acest caz, atacatorul in loc sa trimita

SYN-uri cu adrese IP care nu exista, trimite pachete SYN cu adresa IP a

clientului-target care este victima in acest caz.

![]() Atacul Ping of Death. Mai este cunoscut

si sub numele de large packet ping. Se creeaza un pachet IP

mai mare decat valoarea admisa de specificatiile protocolului IP,

adica 65 536 bytes. Sistemul tinta este compromis, solutia

fiind un reboot (de multe ori fortat - sistemul blocandu-se).

Atacul Ping of Death. Mai este cunoscut

si sub numele de large packet ping. Se creeaza un pachet IP

mai mare decat valoarea admisa de specificatiile protocolului IP,

adica 65 536 bytes. Sistemul tinta este compromis, solutia

fiind un reboot (de multe ori fortat - sistemul blocandu-se).

![]() Atacul Teardrop. Acest atac are

aceleasi rezultate ca si Ping of death, dar metoda este alta.

Programul teardrop creeaza fragmente IP care fac parte dintr-un pachet IP.

Problema este ca aceste fragmente folosesc offset fields (rolul

lor este de a indica portiunea in bytes a acestor fragmente). Problema

apare atunci cand aceste offset-uri se suprapun. Cand computerul

tinta incearca sa reasambleze aceste fragmente in pachetul

IP original normal ca va genera o problema (resetare, blocare sau

eroare de sistem).

Atacul Teardrop. Acest atac are

aceleasi rezultate ca si Ping of death, dar metoda este alta.

Programul teardrop creeaza fragmente IP care fac parte dintr-un pachet IP.

Problema este ca aceste fragmente folosesc offset fields (rolul

lor este de a indica portiunea in bytes a acestor fragmente). Problema

apare atunci cand aceste offset-uri se suprapun. Cand computerul

tinta incearca sa reasambleze aceste fragmente in pachetul

IP original normal ca va genera o problema (resetare, blocare sau

eroare de sistem).

![]() Flood-ul cu ICMP (ping).

Se bazeaza pe o multime de pachete ICMP echo request pana cand se ocupa

toata banda disponibila. Acestui gen de atac i se mai spune si ping

storm deoarece luminitele router-ului sau switch-ului lumineaza

intermitent, cu viteza foarte mare si interogarile in retea

raman fara raspuns.

Flood-ul cu ICMP (ping).

Se bazeaza pe o multime de pachete ICMP echo request pana cand se ocupa

toata banda disponibila. Acestui gen de atac i se mai spune si ping

storm deoarece luminitele router-ului sau switch-ului lumineaza

intermitent, cu viteza foarte mare si interogarile in retea

raman fara raspuns.

![]() Atacul fraggle este tot un fel de ping

flood. Atacatorul foloseste un IP clonat (spoofing) si trimite

ping-uri inspre un intreg subnet ca exemplu. Este de mentionat ca

acest tip de atac a fost folosit in timpul razboiului din Kosovo de

catre hackerii sarbi impotriva siturilor NATO.

Atacul fraggle este tot un fel de ping

flood. Atacatorul foloseste un IP clonat (spoofing) si trimite

ping-uri inspre un intreg subnet ca exemplu. Este de mentionat ca

acest tip de atac a fost folosit in timpul razboiului din Kosovo de

catre hackerii sarbi impotriva siturilor NATO.

![]() Atacul Smurf. Este un fel de

agresiune brute force si foloseste aceeasi metoda a

flood-ului prin ping, numai ca de data asta adresa destinatie din

pachetele ICMP echo request este adresa de broadcast a retelei. Un router

cand primeste astfel de pachete le trimite inspre toate hosturile pe care

le "mascheaza". Pot rezulta cantitati mari de trafic si

congestionarea retelei. Combinatia dintre atacul fraggle si

cel Smurf fac ca reteaua destinatie cat si sursa

sa fie afectate.

Atacul Smurf. Este un fel de

agresiune brute force si foloseste aceeasi metoda a

flood-ului prin ping, numai ca de data asta adresa destinatie din

pachetele ICMP echo request este adresa de broadcast a retelei. Un router

cand primeste astfel de pachete le trimite inspre toate hosturile pe care

le "mascheaza". Pot rezulta cantitati mari de trafic si

congestionarea retelei. Combinatia dintre atacul fraggle si

cel Smurf fac ca reteaua destinatie cat si sursa

sa fie afectate.

![]() Atacul Mail Bomb. Numele acestui tip de

"arma" este edificator. Se trimit asa de multe mailuri inspre un mail

server, incat acesta ajunge in imposibilitatea de a le gestiona, iar userii

legitimi nu mai pot beneficia de serviciile acestuia. Din acest tip de atac a

derivat unul care presupune "inscrierea" mail serverului la o gramada

de mailing lists-liste uneori legitime, care ofera tot felul de informatii.

Atacul Mail Bomb. Numele acestui tip de

"arma" este edificator. Se trimit asa de multe mailuri inspre un mail

server, incat acesta ajunge in imposibilitatea de a le gestiona, iar userii

legitimi nu mai pot beneficia de serviciile acestuia. Din acest tip de atac a

derivat unul care presupune "inscrierea" mail serverului la o gramada

de mailing lists-liste uneori legitime, care ofera tot felul de informatii.

![]() Scanning-ul si spoofing-ul. Termenul de scanner,

in contextul securitatii in IT, se refera la o aplicatie

software folosita de catre hackeri pentru determinarea porturilor TCP

sau UDP deschise pe un sistem. Dar si administratorii este indicat sa

foloseasca astfel de aplicatii, pentru a putea detecta

vulnerabilitatile pe sistemele proprii.

Scanning-ul si spoofing-ul. Termenul de scanner,

in contextul securitatii in IT, se refera la o aplicatie

software folosita de catre hackeri pentru determinarea porturilor TCP

sau UDP deschise pe un sistem. Dar si administratorii este indicat sa

foloseasca astfel de aplicatii, pentru a putea detecta

vulnerabilitatile pe sistemele proprii.

![]() Un virus este un

program creat sa distruga datele

sau echipamentele unui calculator. Virusii

sunt programe cu dimensiuni foarte mici, ascunsi fie in fisiere

executabile fie atasati unor programe (in acest caz sunt numiti

si paraziti). Ei au

menirea de a distruge date,

sa se reproduca (ajungand sa blocheze hard discul sau chiar

sa distruga motoarele de cautare ale acestuia) si pot distruge chiar si

componente ale calculatorului.

Un virus este un

program creat sa distruga datele

sau echipamentele unui calculator. Virusii

sunt programe cu dimensiuni foarte mici, ascunsi fie in fisiere

executabile fie atasati unor programe (in acest caz sunt numiti

si paraziti). Ei au

menirea de a distruge date,

sa se reproduca (ajungand sa blocheze hard discul sau chiar

sa distruga motoarele de cautare ale acestuia) si pot distruge chiar si

componente ale calculatorului.

![]() Sunt doua categorii de virusi informatici:

Sunt doua categorii de virusi informatici:

- Hardware: virusi informatici care distrug componente hardware precum hard discul, unitati optice si chiar monitorul sau memoria (RAM) unui calculator. Ex. Virusul CIH (1998) care desi era continut in fisiere executabile, avea ca directive sa sterga memoria BIOS si sa o reprogrameze cu linii inutile care faceau calculatorul inutil pana la schimbarea cipului.

- Software: acei virusi informatici meniti sa distruga fisiere sau programe inclusiv sisteme de operare, sa modifice structura unui program, sa se multiplice pana la refuz (umplerea hard discului la maxim (in acest caz blocand motoarele de cautare al acestuia, acestea cedand si hard discul devine incapabil sa mai functioneze), sa stearga in totalitate informatia aflata pe disc, sa incetineasca viteza de lucru a calculatorului, ajungand, nu de putine ori in situatia de a-l bloca.

![]() Cateva detalii de stiut:

Cateva detalii de stiut:

virusii se pot inmulti singuri;

virusii sunt creati de om;

un simplu virus se poate multiplica la nesfarsit;

un virus care se multiplica la nesfarsit este relativ usor de realizat si chiar si un virus atat de simplu este periculos pentru ca el va ocupa foarte repede memoria disponibila si sistemul se va bloca.

![]() Un worm este un

program sau un algoritm care se multiplica in cadrul unei retele de

calculatoare si de obicei este periculos pentru ca fie folseste

resursele calculatorului innutil, opreste intreg sistemul sau il face

innoperabil.

Un worm este un

program sau un algoritm care se multiplica in cadrul unei retele de

calculatoare si de obicei este periculos pentru ca fie folseste

resursele calculatorului innutil, opreste intreg sistemul sau il face

innoperabil.

![]() Aceasta categorie de virusi cauta sa se

auto-transmita mai departe ajutandu-se de adrese de e-mail, si poate

uneori sa ataseze si documente furate (parole, informatii

bancare etc.) din calculatorul infestat.

Aceasta categorie de virusi cauta sa se

auto-transmita mai departe ajutandu-se de adrese de e-mail, si poate

uneori sa ataseze si documente furate (parole, informatii

bancare etc.) din calculatorul infestat.

![]() Numim adware sau spyware orice soft care strange

informatii pe ascuns despre calculatorul utilizatorului prin intermediul

conexiunii la Internet a utilizatorului si fara stirea lui,

de obicei in scopuri publicitare. Aplicatiile de tip spyware sunt de

obicei ascunse in anumite programe gratuite sau de evaluare care pot fi descarcate

de pe Internet. Odata instalate programele de tip spyware

monitorizeaza activitatea utilizatorului pe Internet si transmit

aceste informatii pe ascuns altcuiva.

Numim adware sau spyware orice soft care strange

informatii pe ascuns despre calculatorul utilizatorului prin intermediul

conexiunii la Internet a utilizatorului si fara stirea lui,

de obicei in scopuri publicitare. Aplicatiile de tip spyware sunt de

obicei ascunse in anumite programe gratuite sau de evaluare care pot fi descarcate

de pe Internet. Odata instalate programele de tip spyware

monitorizeaza activitatea utilizatorului pe Internet si transmit

aceste informatii pe ascuns altcuiva.

![]() Programele de tip spyware pot aduna si transmite

informatii despre adrese de e-mail, parole si alte date

confidentiale (ID-ul cartii de credit de ex).

Programele de tip spyware pot aduna si transmite

informatii despre adrese de e-mail, parole si alte date

confidentiale (ID-ul cartii de credit de ex).

Fig. 2.2. Virusii de tip Cal Tojan

![]() Calul Trojan sunt

virusi care se ascund in spatele altor programe lasand o

usa din spate (backdoor) deschisa prin care un hacker iti

poate controla calculatorul atunci cand esti conectat la internet.

Troienii sunt un fel de virusi spioni, se instaleaza fara a

atrage atentia asupra lui, spioneaza in mod discret si

pregateste lovitura finala (aceasta putand fi chiar fatala

sistemului). Alte exemplare din categoria troienilor au ca scop principal

atacul spre un server, dinspre toate calculatoarele infestate cu acest trojan,

trimitand mii de solicitari pe secunda, facand serverul

sa nu mai fie functionabil in parametri normali, sau chiar

blocandu-l.

Calul Trojan sunt

virusi care se ascund in spatele altor programe lasand o

usa din spate (backdoor) deschisa prin care un hacker iti

poate controla calculatorul atunci cand esti conectat la internet.

Troienii sunt un fel de virusi spioni, se instaleaza fara a

atrage atentia asupra lui, spioneaza in mod discret si

pregateste lovitura finala (aceasta putand fi chiar fatala

sistemului). Alte exemplare din categoria troienilor au ca scop principal

atacul spre un server, dinspre toate calculatoarele infestate cu acest trojan,

trimitand mii de solicitari pe secunda, facand serverul

sa nu mai fie functionabil in parametri normali, sau chiar

blocandu-l.

![]() Spre deosebire de virusi troienii nu se multiplica

singuri, dar pot fi la fel de destructivi ca virusii.

Spre deosebire de virusi troienii nu se multiplica

singuri, dar pot fi la fel de destructivi ca virusii.

![]() Unul dintre cele mai intalnite tipuri de "cal Trojan" este

acela care imita un antivirus insa introduce de fapt virusi in

calculatorul tau. Ex. Windows Antivirus 2009 - program care prin denumirea

si aspectul sau poate pacali multa lume sa-l

instaleze.

Unul dintre cele mai intalnite tipuri de "cal Trojan" este

acela care imita un antivirus insa introduce de fapt virusi in

calculatorul tau. Ex. Windows Antivirus 2009 - program care prin denumirea

si aspectul sau poate pacali multa lume sa-l

instaleze.

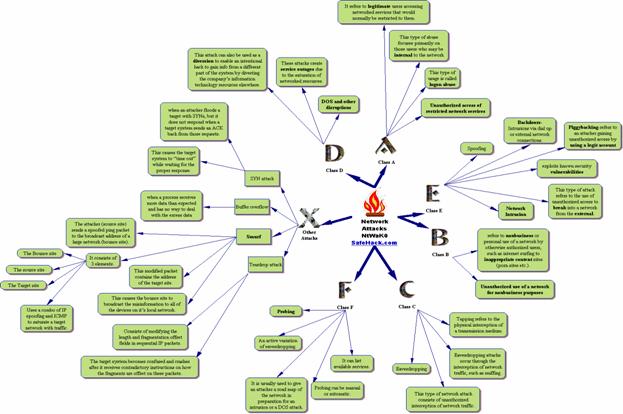

Obiectivul/obiective vizate:

La sfarsitul activitatii vei recunoaste si vei intelege gradul de severitate a unui atac precum si categorisirea sa.

Durata: 60 min

Tipul activitatii: Harta tip panza de paianjen

Sugestii : activitatea se poate individual sau pe grupe

Sarcina de lucru:

Figura alaturata prezinta diferite forme de atac asupra unui sistem informatic. Fiecare grupa de elevi trebuie sa analizeze dependenta dintre ele si sa inteleaga fiecare clasificare A, B, C, D, E, F si X.

Pentru rezolvarea sarcinii de lucru consultati Fisa de documentare 1 precum si sursele de pe Internet.

Fig. 1 Surse de atac asupra unei retele

Obiectivul/obiective vizate:

La sfarsitul activitatii vei recunoaste si vei intelege tipurile de atac.

Durata: 50 min

Tipul activitatii: Metoda grupurilor de experti

Sugestii : activitatea se poate efectua pe grupe

Sarcina de lucru:

Fiecare grupa va trebui sa trateze una din urmatoarele teme de studiu: atacuri social engineering, atacuri DoS, atacuri prin troieni, virusi si worms, atacuri prin exploituri de software sau protocoale. Se va pune accent pe gasirea unui exemplu pentru fiecare grupa folosind Internetul. Aveti la dispozitie 30 minute, dupa care se vor reorganiza grupele astfel incat in grupele nou formate sa existe cel putin o persoana din fiecare grupa initiala. In urmatoarele 10 minute in noile grupe formate se vor impartasi cunostintele acumulate la pasul I.

Pentru rezolvarea sarcinii de lucru consultati Fisa de documentare 2 precum si sursele de pe Internet.