Acest material vizeaza competenta/rezultat al invatarii: "Identifica fundamentele si principiile securitatii sistemelor de calcul si a retelelor de calculatoare" si "Utilizeaza instrumente, proceduri de diagnostic si tehnici de depanare pentru securizarea sistemelor de calcul si a retelelor de calculatoare"

![]() Majoritatea companiilor care se ocupa de

securitatea sistemelor informatice sunt de acord cu privire la urmatoarele

nivele minime care trebuiesc satisfacute pentru a fi protejati la un

nivel minim acceptabil:

Majoritatea companiilor care se ocupa de

securitatea sistemelor informatice sunt de acord cu privire la urmatoarele

nivele minime care trebuiesc satisfacute pentru a fi protejati la un

nivel minim acceptabil:

a) necesitatea instalarii unei aplicatii de tip anti-virus: aceasta aplicatie este vitala să ; fie instalata si mai mult, sa aiba toate actualizarile la zi in ceea ce priveste definitiile de virusi;

b) aplicatie de tip firewall - aceasta aplicatie a devenit o cel putin la fel de importanta componenta ca cea anterioara;

c) aplicatie de tip anti-spyware care sa fie la fel, actualizata cat mai des;

d) criptarea informatiilor cu statut personal, privat;

e) este foarte important si ca utilizatorul sa foloseasca parole cat mai "bune" si aici ne referim la lungimea lor (la ora actuala o parola de 4 caractere se poate sparge intr-un timp foarte scurt de ordinul zecilor de minute, la o parola de 8 caractere acest lucru ajungand la ordinul zilelor, mai ales daca contin simboluri, cifre si litere atat mici cat si mari);

f) nu in ultimul rand este foarte important ca utilizatorul sa aiba o conduita precauta, sa nu descarce orice programe gasite pe net, sa citeasca orice mesaj de atentionare venit din partea aplicatiilor de tip antivirus, firewall, anti-spyware;

g) realizarea periodica de backup-uri ale datelor pentru a putea fi protejat in cazul unor atacuri reusite sau incidente de genul incendiilor, inundatiilor sau altor forme asemanatoare.

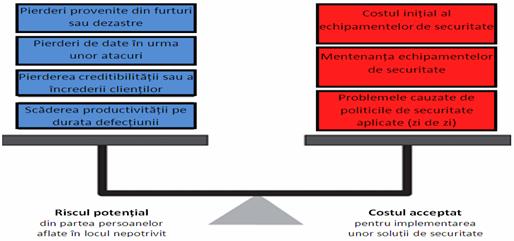

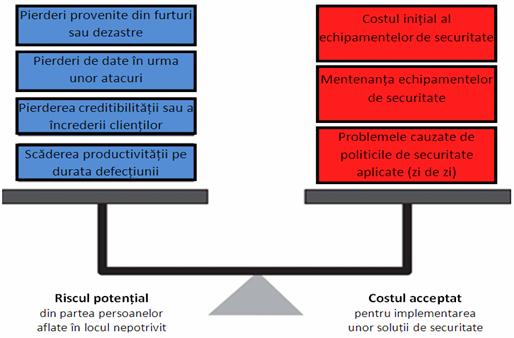

![]() In definirea unor nivele minime de securitate trebuiesc

obligatoriu luate in considerare, cum am spun si mai sus costurile. In

diagrama din figura 1. se poate observa foarte clar ceea ce implica o

"complicare" a unei strategii de securitate - evident costuri foarte

ridicate(atat in implementare, cat si in utilizare).

In definirea unor nivele minime de securitate trebuiesc

obligatoriu luate in considerare, cum am spun si mai sus costurile. In

diagrama din figura 1. se poate observa foarte clar ceea ce implica o

"complicare" a unei strategii de securitate - evident costuri foarte

ridicate(atat in implementare, cat si in utilizare).

Fig. 1 Diagrama decizionala in vederea implementarii unor nivele minime de securitate

![]() Concluzionand - solutia corecta cu privire la

toleranta riscului versus costul implementarii si

utilizarii - trebuie sa tina cont de urmatoarele:

Concluzionand - solutia corecta cu privire la

toleranta riscului versus costul implementarii si

utilizarii - trebuie sa tina cont de urmatoarele:

a). Costul potential in cazul unei brese de securitate - aici se detaliaza cazurile: pierderi fizice - accidente prin care rezulta pierderea incaperilor(cutremur, foc, apa, explozii, etc.) si/sau echipamentelor(sabotare, furt, etc.), pierderi la nivel de productivitate - diversiunea persoanelor de la posturile lor pentru repararea sau inlocuirea unor echipamente, reconstructia datelor sau pana echipamentele per ansamblu sunt inaccesibile, pierderea la nivel de organizatie - intreruperea intregii afaceri pana la remedierea problemelor aparute, pierderea de informatii - coruperea, furtul sau pierderea efectiva a datelor de pe o anumita perioada si, nu in ultimul rand, pierderea reputatiei si a modului in care este perceputa acesta de ceilalti clienti - drept o consecinta a unei brese de securitate foarte serioase sau a unor accidente repetate care pot conduce chiar la pierderea afacerii, scaderea reputatiei in randul clientilor sau cazul in care informatiile pierdute pot conduce la actiuni legale(procese deschise pentru despagubiri);

b). Costul echipamentelor - limitarile impuse de incadrarea intr-un anumit buget genereaza limitarea utilizarii excesive a echipamentelor de identificare de ultima generatie. Este recomandata folosirea totusi a echipamentelor de ultima generatie macar la punctele cheie, care gazduiesc informatiile cheie - gen sala serverelor;

c). Combinarea diferitelor tipuri de tehnologii - combinarea unor tehnologii "low-cost" cu altele mai specializate pe diferite nivele de acces, sau zone sensibile, pot oferi un surplus de securitate la un pret competitiv;

d). Factorul uman - este foarte important ca factorul uman sa fie luat foarte in serios la momentul implementarii unor strategii de securitate, intrucat restrictiile pot genera frustrari si scaderea productivitatii;

e). Scalabilitatea - implementarea incrementala este un procedeu des folosit, implementarea din mers oferind informatii clare despre necesitatile reale - descoperite in urma folosirii.

![]() Nivelele minime acceptate pot diferi foarte

mult de la o implementare la alta, oricare ar fi acestea totusi trebuie

realizata o balanta intre riscurile acceptate si

implementarea unor reguli de securitate foarte complexe sau, din contra,

absurde sau inutile.

Nivelele minime acceptate pot diferi foarte

mult de la o implementare la alta, oricare ar fi acestea totusi trebuie

realizata o balanta intre riscurile acceptate si

implementarea unor reguli de securitate foarte complexe sau, din contra,

absurde sau inutile.

![]() Software-ul de tip

antimalaware(antivirus, anti-spyware).

Software-ul de tip

antimalaware(antivirus, anti-spyware).

![]() Scurt istoric: Majoritatea sunt de parere ca primul

software de tip antivirus este atribuit lui Bernt Fix in 1987, aceasta fiind

prima neutralizare a unui virus informatic(nume de cod Viena), cel putin

prima documentata si publicata. Incepand cu anul 1988 incep

sa apara primele companii care sa produca software dedicat

(Dr. Solomon's Anti-Virus ToolKit, AIDSTEST, AntiVir) urmat in 1990 de aproximativ

19 programe antivirus distincte, printre care apar si Norton AntiVirus

(achizitionat de Symantec in 1992) si McAfee VirusScan.

Scurt istoric: Majoritatea sunt de parere ca primul

software de tip antivirus este atribuit lui Bernt Fix in 1987, aceasta fiind

prima neutralizare a unui virus informatic(nume de cod Viena), cel putin

prima documentata si publicata. Incepand cu anul 1988 incep

sa apara primele companii care sa produca software dedicat

(Dr. Solomon's Anti-Virus ToolKit, AIDSTEST, AntiVir) urmat in 1990 de aproximativ

19 programe antivirus distincte, printre care apar si Norton AntiVirus

(achizitionat de Symantec in 1992) si McAfee VirusScan.

![]() Ca metode de identificare a virusilor deosebim:

Ca metode de identificare a virusilor deosebim:

a) identificarea bazata pe semnatura (signature based) este cea mai comuna varianta. Pentru identificarea virusilor cunoscuti fiecare fisier este scanat ca si continut (intreg si pe bucati) in cautarea informatiilor pastrate intr-un asa-numit dictionar de semnaturi;

b) identificarea bazata pe comportament (malicious activity), in acest caz aplicatia antivirus monitorizeaza intregul sistem pentru depistarea de programe suspecte in comportament. Daca este detectata o comportare suspecta, programul respectiv este investigat suplimentar, folosindu-se de alte metode (semnaturi, heuristic, analiza de fisier, etc.). Este de mentionat ca aceasta metoda poate detecta virusi noi;

c) metoda heuristica (heurisitc-based) este folosita pentru detectarea virusilor noi si poate fi efectuata folosind doua variante(independent sau cumulat): analiza de fisier si emulare de fisier. Astfel analiza bazata pe analiza fisierului implica cautarea in cadrul acelui fisier de instructiuni "uzuale" folosite de virusi. Cea de-a doua metoda este cea de emulare in care se ruleaza fisierul respectiv intr-un mediu virtual si jurnalizarea actiunilor pe care le face.

d) un mod relativ nou se bazeaza pe conceptul de semnaturi generice - ceea ce s-ar traduce in posibilitatea de a neutraliza un virus folosindu-se de o semnatura comuna. Majoritatea virusilor din ziua de astazi sunt asa-numitii - virusi de mutatie - ceea ce inseamna ca in decursul raspandirii sale el isi schimba acea semnatura de mai multe ori. Aceste semnaturi generice contin informatiile obtinute de la un virus si in unele locuri se introduc asa-numitele wildcard-uri - caractere speciale care pot lipsi sau pot fi distincte - aplicatia software cautand in acest caz informatii non-continue.

![]() Observatii: Este de retinut ca

navigand la intamplare se pot gasi o multitudine de aplicatii care

sa "pozeze" in aplicatii de tip antivirus, antispyware sau

antimalaware - dar de fapt sa fie ele insele virusi deghizati in

aplicatii legitime.

Observatii: Este de retinut ca

navigand la intamplare se pot gasi o multitudine de aplicatii care

sa "pozeze" in aplicatii de tip antivirus, antispyware sau

antimalaware - dar de fapt sa fie ele insele virusi deghizati in

aplicatii legitime.

![]() O aplicatie de tip firewall, lucreaza

indeaproape cu un program de rutare, examineaza fiecare pachet de date din

retea (fie cea locala sau cea exterioara) ce va trece prin

serverul gateway pentru a determina daca va fi trimis mai departe spre

destinatie. Un firewall include de asemenea, sau lucreaza

impreuna, cu un server proxy care face cereri de pachete in numele

statiilor de lucru ale utilizatorilor. In cele mai intalnite

cazuri aceste programe de protectie sunt instalate pe calculatoare ce

indeplinesc numai aceasta functie si sunt instalate in fata

routerelor.

O aplicatie de tip firewall, lucreaza

indeaproape cu un program de rutare, examineaza fiecare pachet de date din

retea (fie cea locala sau cea exterioara) ce va trece prin

serverul gateway pentru a determina daca va fi trimis mai departe spre

destinatie. Un firewall include de asemenea, sau lucreaza

impreuna, cu un server proxy care face cereri de pachete in numele

statiilor de lucru ale utilizatorilor. In cele mai intalnite

cazuri aceste programe de protectie sunt instalate pe calculatoare ce

indeplinesc numai aceasta functie si sunt instalate in fata

routerelor.

![]() Solutiile firewall se impart in doua mari

categorii: prima este reprezentata de solutiile profesionale hardware

sau software dedicate protectiei intregului trafic dintre reteaua

unei intreprinderi (folosita la nivel de institutii ex.

universitati, sit-uri Web, etc.) si Internet; iar cea de a doua

categorie este reprezentata de firewall-urile personale dedicate

monitorizarii traficului pe calculatorul personal. Utilizand o

aplicatie din ce-a de a doua categorie veti putea preintampina

atacurile utilizatorilor care incearca sa acceseze sistemul.

Solutiile firewall se impart in doua mari

categorii: prima este reprezentata de solutiile profesionale hardware

sau software dedicate protectiei intregului trafic dintre reteaua

unei intreprinderi (folosita la nivel de institutii ex.

universitati, sit-uri Web, etc.) si Internet; iar cea de a doua

categorie este reprezentata de firewall-urile personale dedicate

monitorizarii traficului pe calculatorul personal. Utilizand o

aplicatie din ce-a de a doua categorie veti putea preintampina

atacurile utilizatorilor care incearca sa acceseze sistemul.

Concluzionand, putem spune ca un firewall este folosit pentru doua scopuri majore: pentru a pastra in afara retelei utilizatorii rau intentionati si pentru a pastra utilizatorii locali (angajatii, clientii) in deplina securitate in retea.

![]() Inainte de a construi un firewall trebuie

hotarata politica sa, pentru a sti care va fi functia sa

si in ce fel se va implementa aceasta functie.

Inainte de a construi un firewall trebuie

hotarata politica sa, pentru a sti care va fi functia sa

si in ce fel se va implementa aceasta functie.

![]() Politica firewall-ului se poate alege urmand

cativa pasi simpli:

Politica firewall-ului se poate alege urmand

cativa pasi simpli:

se alege ce servicii va deservi firewall-ul;

se desemneaza grupuri de utilizatori care vor fi protejati;

se defineste ce fel de protectie are nevoie fiecare grup de utilizatori;

pentru serviciul fiecarui grup se descrie modul cum acesta va fi protejat;

se defineste o regula generica prin care oricare alta forma de acces este respinsa.

![]() Politica este foarte posibil sa devina tot mai

complicata odata cu trecerea timpului, de aceea este bine sa se

documenteze toate modificarile facute de-a lungul utilizarii ei.

Politica este foarte posibil sa devina tot mai

complicata odata cu trecerea timpului, de aceea este bine sa se

documenteze toate modificarile facute de-a lungul utilizarii ei.

![]() Pentru a intelege mai bine menirea unui firewall sa

precizam ce poate si ce nu poate sa faca. O aplicatie

firewall poate:

Pentru a intelege mai bine menirea unui firewall sa

precizam ce poate si ce nu poate sa faca. O aplicatie

firewall poate:

a) sa monitorizeze caile de patrundere in reteaua privata, permitand in felul acesta o mai buna monitorizare a traficului si deci o mai usoara detectare a incercarilor de infiltrare;

b) sa blocheze la un moment dat traficul in si dinspre Internet;

c) sa selecteze accesul in spatiul privat pe baza informatiilor continute in pachete;

d) sa permita sau sa interzica accesul la reteaua publica, de pe anumite statii specificate;

e) si nu in cele din urma, poate izola spatiul privat de cel public si realiza interfata intre cele doua.

De asemeni, o aplicatie firewall nu poate:

a) sa interzica importul/exportul de informatii daunatoare vehiculate ca urmare a actiunii rautacioase a unor utilizatori apartinand spatiului privat (ex: casuta postala si atasamentele);

b) sa interzica scurgerea de informatii de pe alte cai care ocolesc firewall-ul (acces prin dial-up ce nu trece prin router);

c) sa apere reteaua privata de utilizatorii ce folosesc sisteme fizice mobile de introducere a datelor in retea (USB Stick, discheta, CD, etc.)

d) sa previna manifestarea erorilor de proiectare ale aplicatiilor ce realizeaza diverse servicii, precum si punctele slabe ce decurg din exploatarea acestor greseli.

Firewall-urile se pot clasifica in functie de modul de operare in urmatoarele categorii :

a) firewall filtru de pachete: in functie de protocolul de comunicare utilizat, de adresa IP si de portul-sursa sau destinatie, se stabilesc reguli care sa permita sau sa nu permita trecerea unui pachet de date;

b) firewall server proxy: se utilizeaza urmatoarele doua modele: Circuit Level Gateway (face o filtrare sumara a pachetelor) si Application Level Gateway (tine cont de aplicatiile care schimba pachete);

c) firewall bazat pe controlul starii conexiunii si pe istoricul acesteia (daca o conexiune a fost considerata la un moment dat sigura, se verifica daca starea actuala a conexiunii este in concordanta cu cea anterioara).

Obiectivul/obiective vizate:

La sfarsitul activitatii vei fi capabil sa analizezi relatia risc/cost ce sta la baza implementarii diferitelor nivele de securitate intr-o companie.

Durata: 60 min

Tipul activitatii: Harta tip panza de paianjen

Sugestii : activitatea se poate individual sau pe grupe

Sarcina de lucru:

Figura alaturata prezinta diferitele componente ce trebuie luate in calcul la stabilirea unor nivele minime de securitate. Fiecare grupa de elevi trebuie sa analizeze dependenta dintre ele si sa inteleaga natura relatiei risc/cost.

Pentru rezolvarea sarcinii de lucru consultati Fisa de documentare 1.3 precum si sursele de pe Internet.

Fig. 1 Diagrama decizionala in vederea implementarii unor nivele minime de securitate

Obiectivul/obiective vizate:

La sfarsitul activitatii vei fi capabil sa descrii nivelele minime de securitate.

Durata: 60 min

Tipul activitatii: Expansiune ![]()

Sugestii : activitatea se poate individual sau pe grupe

Sarcina de lucru:

Realizati un eseu care sa trateze implementarea unor nivele de securitate, pe baza urmatoarelor idei: aplicatii antivirus(anti-malware) si firewall, criptarea datelor, politici de backup, coduri de conduita in navigarea pe internet si politici de management a parolelor. Timpul de lucru este de 50 minute iar dimensiunea eseului trebuie sa fie de minim o pagina.

Pentru rezolvarea sarcinii de lucru consultati Fisa de documentare 1.3, glosarul de termeni precum si sursele de pe Internet.

Obiectivul/obiective vizate:

La sfarsitul activitatii vei fi capabil sa prezinti principiile de functionare a unei aplicatii antivirus.

Durata: 20 min

Tipul activitatii: Rezumat ![]()

Sugestii : activitatea se poate individual sau pe grupe

Sarcina de lucru:

Realizati un rezumat asupra modalitatilor de detectie ale antivirusilor. Va trebui sa atinga urmatoarele idei: identificarea bazata pe semnatura, identificarea bazata pe comportament, metoda heuristica, semnaturi generice.

Pentru rezolvarea sarcinii de lucru consultati Fisa de documentare 1.3, glosarul de termeni precum si sursele de pe Internet.